MOXA ra mắt thiết bị truyền và phát tín hiệu wifi thế hệ mới thúc đẩy tự động hóa di động trong tương laiMOXA ra mắt thiết bị truyền và phát tín hiệu wifi thế hệ mới thúc đẩy tự động hóa di động trong tương lai

Moxa Inc., công ty hàng đầu về mạng và truyền thông công nghiệp, đã giới thiệu dòng giải pháp mạng không dây công nghiệp thế hệ mới, bao gồm AWK-3252A, AWK-4252A và AWK-1151C Series. Các thiết bị AWK mới cung cấp hiệu suất 802.11ac, tính năng bảo mật được chứng nhận IEC 62443-4-2 SL2* và Turbo Roaming băng tần kép cho độ tin cậy và tính khả dụng của mạng không dây. Kết hợp lại, các tính năng này đáp ứng nhu cầu hiện tại và tương lai về tự động hóa di động và giám sát IP trong khai thác mỏ, sản xuất, chăm sóc sức khỏe, giao thông vận tải và nhiều ngành công nghiệp khác, trong đó xe tự hành (AGV) và Rô bốt di động (AMR) là trung tâm thúc đẩy năng suất và an toàn trong vận hành.

Theo nghiên cứu nghiên cứu thị trường mới nhất của LogisticsIQ, Thị trường AGV và AMR, thị trường AGV và AMR dự kiến sẽ vượt quá 18 tỷ đô la Mỹ vào năm 2027 với tốc độ tăng trưởng ước tính lần lượt là khoảng 24% và 43% cho phân khúc AGV và AMR. Tổng số lượng cài đặt AGV và AMR sẽ vượt mốc 2,4 triệu vào năm 2027, mở đường cho robot di động trở thành phương tiện bình thường mới cho các hoạt động hàng ngày trong tương lai gần.

Bước khởi đầu cho tự động hóa không dây

“Không thể phủ nhận AGV và AMR mang lại những lợi ích đáng kể cho nhiều ngành công nghiệp, khiến chúng trở thành một phần vững chắc trong hoạt động hàng ngày, ở mọi nơi từ các địa điểm sản xuất, kho vận, khai thác mỏ, bệnh viện và các phương tiện vận chuyển, giao hàng .

Tony Chen, Giám đốc Sản phẩm trong nhóm Kinh doanh thiết bị không dây Công nghiệp của Moxa cho biết. “Ví dụ, chúng tôi đang thấy các ứng dụng phức tạp đang nổi lên trong khai thác mỏ. Các thiết bị xử lý đang được cải tiến với khả năng truyền phát video HD và công nghệ cảm biến 3D để nâng cao hiệu quả vận hành và độ an toàn. Đổi lại, những phát triển này làm phát sinh các giải pháp điều khiển từ xa sáng tạo đòi hỏi cơ sở hạ tầng không dây băng thông cao có khả năng tích hợp liền mạch các hệ thống và hoạt động di động.”

Dòng AWK thế hệ mới của Moxa được thiết kế để đơn giản hóa các hoạt động không dây và tích hợp các hệ thống di động được trang bị cảm biến và camera phức tạp, đồng thời đảm bảo hiệu suất cao để giải quyết các yêu cầu đối với các hệ thống đáng tin cậy và bền vững trong tương lai. Với tốc độ lên tới 400 Mb/giây trên băng tần 2,4 GHz và 867 Mb/giây trên băng tần 5GHz, dòng AWK mới cho phép hoạt động tỏng môi trường đa dạng các thiết bị không dây, băng thông cao để chứa một số lượng lớn thiết bị và hỗ trợ truyền dữ liệu khối lượng lớn. Ngoài ra, hỗ trợ công nghệ thay đổi địa chỉ (1-to-n NAT) tối ưu hóa quy trình tích hợp máy bằng cách đơn giản hóa việc gán địa chỉ IP đồng thời tránh xung đột IP giữa các thiết bị hiện có kết nối không dây với mạng OT.

Tính năng bảo mật

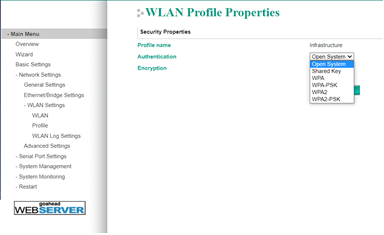

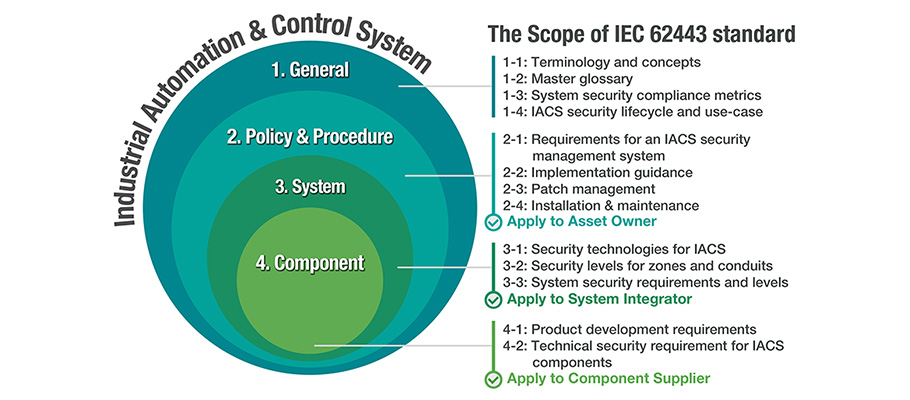

Moxa coi bảo mật là một phần không thể thiếu trong độ tin cậy của mạng. Dựa trên nguyên tắc bảo mật các thiết bị Wi-Fi công nghiệp dòng AWK-3252A, AWK-4252A và AWK-1151C được IECEE* chứng nhận cho tiêu chuẩn IEC 62443-4-2. Việc tuân thủ tiêu chuẩn này không chỉ đảm bảo bảo mật cấp thiết bị cho các hệ thống điều khiển và tự động hóa công nghiệp (IACS) mà còn xác minh rằng các thiết bị AWK này phù hợp để xây dựng môi trường bảo mật tuân thủ IEC 62443-3-3, giảm thiểu rủi ro , thời gian và chi phí. Dòng sản phẩm AWK mới cũng hỗ trợ mã hóa WPA3 mới nhất để có thêm một lớp bảo mật mạng WLAN.

Đồng bộ và ổn định

Độ tin cậy truyền thông không dây là một thách thức chính đối với các ứng dụng tự động hóa di động. Một số thử nghiệm độ ổn định dài hạn cho thấy thế hệ sản phẩm AWK mới đạt được thời gian chuyển vùng trung bình dưới 150 mili giây và tỷ lệ khả dụng của mạng trung bình là 99,95%. Các giải pháp AWK hỗ trợ 802.11ac hỗ trợ Turbo Roaming cấp độ mili giây và tự động chuyển đổi băng tần 2,4 GHz và 5 GHz để đảm bảo quá trình chuyển đổi liền mạch giữa các điểm truy cập khi đang di chuyển.

Tuân thủ các tiêu chuẩn RF

Các giải pháp AWK thế hệ tiếp theo đã nhận được chứng nhận tuân thủ RF từ FCC, Bộ Công nghiệp Canada, Châu Âu và nhiều quốc gia khác. Kết hợp với một công cụ cấu hình RF trực quan, Dòng AWK mới cho phép người dùng xây dựng một kho lưu trữ mô hình đơn hiệu quả về chi phí để phát triển thị trường toàn cầu mà không cần phải dự trữ các thiết bị không dây đa dạng do các quy định RF của khu vực.

Khả năng sử dụng hợp lý

Giao diện người dùng hiện đại giúp việc cấu hình thiết bị và quản lý mạng trở nên dễ dàng. Trong khi đó, một bộ công cụ đầy đủ tính năng giúp đơn giản hóa việc thu thập dữ liệu cụ thể như hiệu suất Wi-Fi và dịch vụ mạng để xem xét và khắc phục sự cố. Từ bảng điều khiển trực quan, người dùng có thể có được cái nhìn tổng quan rõ ràng về trạng thái hệ thống. Các chỉ báo LED vật lý ở cả hai bên của thiết bị ngay lập tức hiển thị trạng thái của AWK.

Tiêu chuẩn công nghiệp

Dòng AWK thế hệ tiếp theo cung cấp một loạt các mẫu được chứng nhận cho IECEx, C1D2, ATEX Zone 2 và E1 Mark để hỗ trợ nhiều ứng dụng công nghiệp đòi hỏi khắt khe.

Tổng kết

- Moxa introduces its next-generation AWK Series industrial wireless solutions, designed to help build reliable wireless infrastructure for AGV and AMR applications / Moxa giới thiệu các giải pháp không dây công nghiệp Dòng AWK thế hệ mới, được thiết kế để giúp xây dựng cơ sở hạ tầng không dây đáng tin cậy cho các ứng dụng AGV và AMR

- The 802.11ac-powered AWK Series industrial wireless devices are certified for IEC 62443-4-2 by the IECEE* / Các thiết bị không dây công nghiệp dòng AWK 802.11ac được chứng nhận theo tiêu chuẩn IEC 62443-4-2 bởi IECEE*

- The new AWK solutions support 2.4 GHz and 5 GHz dual-band Turbo Roaming with an average handover time under 150 ms / Các giải pháp AWK mới hỗ trợ Chuyển vùng Turbo băng tần kép 2,4 GHz và 5 GHz với thời gian chuyển giao trung bình dưới 150 mili giây

Chi tiết các tài liệu về dòng AWK, vui lòng truy cập: https://www.moxa.com/en/products/industrial-network-infrastructure/wireless-ap-bridge-client/wlan-ap-bridge-client

MOXA ra mắt thiết bị truyền và phát tín hiệu wifi thế hệ mới thúc đẩy tự động hóa di động trong tương lai

Moxa Inc., công ty hàng đầu về mạng và truyền thông công nghiệp, đã giới thiệu dòng giải pháp mạng không dây công nghiệp thế hệ mới, bao gồm AWK-3252A, AWK-4252A và AWK-1151C Series. Các thiết bị AWK mới cung cấp hiệu suất 802.11ac, tính năng bảo mật được chứng nhận IEC 62443-4-2 SL2* và Turbo Roaming băng tần kép cho độ tin cậy và tính khả dụng của mạng không dây. Kết hợp lại, các tính năng này đáp ứng nhu cầu hiện tại và tương lai về tự động hóa di động và giám sát IP trong khai thác mỏ, sản xuất, chăm sóc sức khỏe, giao thông vận tải và nhiều ngành công nghiệp khác, trong đó xe tự hành (AGV) và Rô bốt di động (AMR) là trung tâm thúc đẩy năng suất và an toàn trong vận hành.

Theo nghiên cứu nghiên cứu thị trường mới nhất của LogisticsIQ, Thị trường AGV và AMR, thị trường AGV và AMR dự kiến sẽ vượt quá 18 tỷ đô la Mỹ vào năm 2027 với tốc độ tăng trưởng ước tính lần lượt là khoảng 24% và 43% cho phân khúc AGV và AMR. Tổng số lượng cài đặt AGV và AMR sẽ vượt mốc 2,4 triệu vào năm 2027, mở đường cho robot di động trở thành phương tiện bình thường mới cho các hoạt động hàng ngày trong tương lai gần.

Bước khởi đầu cho tự động hóa không dây

“Không thể phủ nhận AGV và AMR mang lại những lợi ích đáng kể cho nhiều ngành công nghiệp, khiến chúng trở thành một phần vững chắc trong hoạt động hàng ngày, ở mọi nơi từ các địa điểm sản xuất, kho vận, khai thác mỏ, bệnh viện và các phương tiện vận chuyển, giao hàng .

Tony Chen, Giám đốc Sản phẩm trong nhóm Kinh doanh thiết bị không dây Công nghiệp của Moxa cho biết. “Ví dụ, chúng tôi đang thấy các ứng dụng phức tạp đang nổi lên trong khai thác mỏ. Các thiết bị xử lý đang được cải tiến với khả năng truyền phát video HD và công nghệ cảm biến 3D để nâng cao hiệu quả vận hành và độ an toàn. Đổi lại, những phát triển này làm phát sinh các giải pháp điều khiển từ xa sáng tạo đòi hỏi cơ sở hạ tầng không dây băng thông cao có khả năng tích hợp liền mạch các hệ thống và hoạt động di động.”

Dòng AWK thế hệ mới của Moxa được thiết kế để đơn giản hóa các hoạt động không dây và tích hợp các hệ thống di động được trang bị cảm biến và camera phức tạp, đồng thời đảm bảo hiệu suất cao để giải quyết các yêu cầu đối với các hệ thống đáng tin cậy và bền vững trong tương lai. Với tốc độ lên tới 400 Mb/giây trên băng tần 2,4 GHz và 867 Mb/giây trên băng tần 5GHz, dòng AWK mới cho phép hoạt động tỏng môi trường đa dạng các thiết bị không dây, băng thông cao để chứa một số lượng lớn thiết bị và hỗ trợ truyền dữ liệu khối lượng lớn. Ngoài ra, hỗ trợ công nghệ thay đổi địa chỉ (1-to-n NAT) tối ưu hóa quy trình tích hợp máy bằng cách đơn giản hóa việc gán địa chỉ IP đồng thời tránh xung đột IP giữa các thiết bị hiện có kết nối không dây với mạng OT.

Tính năng bảo mật

Moxa coi bảo mật là một phần không thể thiếu trong độ tin cậy của mạng. Dựa trên nguyên tắc bảo mật các thiết bị Wi-Fi công nghiệp dòng AWK-3252A, AWK-4252A và AWK-1151C được IECEE* chứng nhận cho tiêu chuẩn IEC 62443-4-2. Việc tuân thủ tiêu chuẩn này không chỉ đảm bảo bảo mật cấp thiết bị cho các hệ thống điều khiển và tự động hóa công nghiệp (IACS) mà còn xác minh rằng các thiết bị AWK này phù hợp để xây dựng môi trường bảo mật tuân thủ IEC 62443-3-3, giảm thiểu rủi ro , thời gian và chi phí. Dòng sản phẩm AWK mới cũng hỗ trợ mã hóa WPA3 mới nhất để có thêm một lớp bảo mật mạng WLAN.

Đồng bộ và ổn định

Độ tin cậy truyền thông không dây là một thách thức chính đối với các ứng dụng tự động hóa di động. Một số thử nghiệm độ ổn định dài hạn cho thấy thế hệ sản phẩm AWK mới đạt được thời gian chuyển vùng trung bình dưới 150 mili giây và tỷ lệ khả dụng của mạng trung bình là 99,95%. Các giải pháp AWK hỗ trợ 802.11ac hỗ trợ Turbo Roaming cấp độ mili giây và tự động chuyển đổi băng tần 2,4 GHz và 5 GHz để đảm bảo quá trình chuyển đổi liền mạch giữa các điểm truy cập khi đang di chuyển.

Tuân thủ các tiêu chuẩn RF

Các giải pháp AWK thế hệ tiếp theo đã nhận được chứng nhận tuân thủ RF từ FCC, Bộ Công nghiệp Canada, Châu Âu và nhiều quốc gia khác. Kết hợp với một công cụ cấu hình RF trực quan, Dòng AWK mới cho phép người dùng xây dựng một kho lưu trữ mô hình đơn hiệu quả về chi phí để phát triển thị trường toàn cầu mà không cần phải dự trữ các thiết bị không dây đa dạng do các quy định RF của khu vực.

Khả năng sử dụng hợp lý

Giao diện người dùng hiện đại giúp việc cấu hình thiết bị và quản lý mạng trở nên dễ dàng. Trong khi đó, một bộ công cụ đầy đủ tính năng giúp đơn giản hóa việc thu thập dữ liệu cụ thể như hiệu suất Wi-Fi và dịch vụ mạng để xem xét và khắc phục sự cố. Từ bảng điều khiển trực quan, người dùng có thể có được cái nhìn tổng quan rõ ràng về trạng thái hệ thống. Các chỉ báo LED vật lý ở cả hai bên của thiết bị ngay lập tức hiển thị trạng thái của AWK.

Tiêu chuẩn công nghiệp

Dòng AWK thế hệ tiếp theo cung cấp một loạt các mẫu được chứng nhận cho IECEx, C1D2, ATEX Zone 2 và E1 Mark để hỗ trợ nhiều ứng dụng công nghiệp đòi hỏi khắt khe.

Tổng kết

- Moxa introduces its next-generation AWK Series industrial wireless solutions, designed to help build reliable wireless infrastructure for AGV and AMR applications / Moxa giới thiệu các giải pháp không dây công nghiệp Dòng AWK thế hệ mới, được thiết kế để giúp xây dựng cơ sở hạ tầng không dây đáng tin cậy cho các ứng dụng AGV và AMR

- The 802.11ac-powered AWK Series industrial wireless devices are certified for IEC 62443-4-2 by the IECEE* / Các thiết bị không dây công nghiệp dòng AWK 802.11ac được chứng nhận theo tiêu chuẩn IEC 62443-4-2 bởi IECEE*

- The new AWK solutions support 2.4 GHz and 5 GHz dual-band Turbo Roaming with an average handover time under 150 ms / Các giải pháp AWK mới hỗ trợ Chuyển vùng Turbo băng tần kép 2,4 GHz và 5 GHz với thời gian chuyển giao trung bình dưới 150 mili giây

Chi tiết các tài liệu về dòng AWK, vui lòng truy cập: https://www.moxa.com/en/products/industrial-network-infrastructure/wireless-ap-bridge-client/wlan-ap-bridge-client

MOXA ra mắt thiết bị truyền và phát tín hiệu wifi thế hệ mới thúc đẩy tự động hóa di động trong tương lai

MOXA ra mắt Máy tính công nghiệp đầu tiên trên thế giới với chứng nhận máy chủ IEC 62443-4-2MOXA ra mắt Máy tính công nghiệp đầu tiên trên thế giới với chứng nhận máy chủ IEC 62443-4-2

Với việc ra mắt nền tảng mới nhất Moxa Industrial Linux 3 (MIL3), Moxa phát hành thiết bị máy chủ đầu tiên trên thế giới đạt chứng nhận IEC 62443-4-2, dòng máy tính UC-8200. Chứng chỉ IEC 62443-4-2 đảm bảo rằng các máy tính siêu mỏng 4cm cung cấp một nền tảng Linux kết hợp bảo mật phần cứng và phần mềm để bảo vệ dữ liệu và cơ sở hạ tầng IIoT.

“Dòng UC-8200 của Moxa, chạy trên nền tảng MIL3, là thiết bị chủ đầu tiên trên thế giới đạt được chứng nhận ISA/IEC 62443-4-2” - Pascal LeRay, Trưởng bộ phận An ninh mạng tại Bureau Veritas (BV), tổ chức chứng nhận toàn cầu đã cấp chứng nhận ISASecure CSA Security Level 2 cho các máy tính công nghiệp UC-8200 Series cho biết.

"Thật vinh dự khi được hỗ trợ Moxa đạt được chứng nhận IEC 62443-4-2 thành công, để trao quyền cho công ty nắm bắt tốt hơn các vấn đề bảo mật tổng thể và chất lượng phát triển sản phẩm thông qua IEC 62443 để nâng cao khả năng cạnh tranh của mình. Các tiêu chuẩn IEC 62443 về kiểm soát công nghiệp và bảo mật thông tin đã trở thành yêu cầu kỹ thuật bắt buộc ở nhiều quốc gia. Hơn nữa, khi nhu cầu về bảo mật sản phẩm tăng lên, tầm quan trọng của IEC 62443-4-2 đã tăng lên đáng kể, dẫn đến ngày càng nhiều khách hàng yêu cầu tài liệu chứng minh mức độ bảo mật từ các nhà sản xuất cho thiết bị IoT công nghiệp của họ" - Pascal LeRay bổ sung.

Nền tảng được chứng nhận bảo mật để phát triển ứng dụng hiệu quả

"Máy tính dòng UC-8200 được chứng nhận IEC 62443-4-2 giúp chủ đầu tư và nhà tích hợp hệ thống dễ dàng tích hợp các ứng dụng IIoT hơn bằng cách cung cấp một nền tảng an toàn đã được thử nghiệm và xác thực," George Y Hsiao, Giám đốc Sản phẩm của Moxa IPC Business cho biết. “Nếu không có một nền tảng được chứng nhận như vậy, chủ đầu tư và nhà tích hợp hệ thống sẽ cần phải dành một lượng thời gian đáng kể để kiểm tra và xác nhận tính bảo mật của nền tảng điện toán và các thành phần của nó trước khi tích hợp các ứng dụng của họ. Quá trình này là cần thiết để đảm bảo tính bảo mật tổng thể của hệ thống IIoT, nhưng nó có thể tốn thời gian.”

Máy tính dòng UC-8200 đi kèm với hướng dẫn tăng cường bảo mật để giúp duy trì tính bảo mật của máy tính trong toàn bộ vòng đời của nó, từ tích hợp và cài đặt đến vận hành, bảo trì và ngừng hoạt động. Nó cũng bao gồm một tiện ích chẩn đoán bảo mật, cho phép khách hàng xác nhận rằng máy tính dòng UC-8200 vẫn tuân thủ IEC 62443-4-2 trong giai đoạn tích hợp.

Tăng khả năng phục hồi hoạt động

Khi sự kết hợp giữa mạng OT/IT tiếp tục phát triển, nhu cầu tăng cường bảo mật mạng, bảo vệ điểm cuối, độ tin cậy mạnh mẽ và vòng đời dài trở nên quan trọng đối với sự phát triển của các hệ thống IoT công nghiệp thế hệ tiếp theo có thể bảo vệ hiệu quả chống lại các mối đe dọa trên mạng.

- Sự tin cậy từ phần cứng thiết bị

Máy tính UC-8200 Series kết hợp cầu chì lập trình một lần (OTP) và công nghệ module nền tảng đáng tin cậy (TPM) 2.0 để thiết lập chuỗi tin cậy dựa trên phần cứng nhằm bảo vệ quy trình Khởi động an toàn và cập nhật phần mềm. Điều này chặn tin tặc kiểm soát thiết bị trong thời gian khởi động và ngăn chặn các bản cập nhật độc hại được sử dụng để khai thác phần mềm độc hại.

- Kết nối mạnh mẽ và quản lý mạng

MCM (Moxa Connect Manager) dễ dàng tối ưu hóa tính khả dụng của mạng LAN và WAN bằng cách tự động chuyển đổi giữa các kết nối Ethernet, Wi-Fi và LTE, có thể giảm thiểu thời gian chết do không có mạng hoặc các cuộc tấn công DOS.

- Hỗ trợ lâu dài

Moxa cung cấp hỗ trợ sau bán hàng dài hạn và phân phối dựa trên Debian với vòng đời 10 năm để hỗ trợ các hệ thống được trang bị UC-8200, bao gồm các bản vá bảo mật, sửa lỗi và quyền truy cập vào Nhóm ứng phó sự cố bảo mật sản phẩm Moxa (PSIRT) có cách tiếp cận chủ động để bảo vệ các sản phẩm Moxa khỏi các lỗ hổng an ninh mạng và giảm thiểu và quản lý hiệu quả các rủi ro bảo mật.

Những điểm nổi bật của dòng sản phẩm UC-8200

- Được phát triển theo tiêu chuẩn IEC 62443-4-1 và tuân thủ tiêu chuẩn IEC 62443-4-2 an ninh mạng công nghiệp Cấp độ 2

- Công cụ chẩn đoán tuân thủ IEC 62443-4-2 và hướng dẫn làm cứng bảo mật

- Tự động chuyển đổi dự phòng giữa các kết nối Wi-Fi, di động và Ethernet để có độ tin cậy và tính khả dụng cao

- Tự động chuyển đổi dự phòng hệ thống để khôi phục hệ thống và sao lưu tệp

- TPM 2.0 cho xác thực gốc phần cứng của niềm tin để ngăn chặn phần mềm độc hại chiếm đoạt hoặc giả mạo

- Hệ thống phát hiện xâm nhập dựa trên máy chủ (HIDS) và giám sát an ninh mạng

- Tính năng di động tích hợp tùy chọn và khe cắm Mini PCI Express (mPCIe) bổ sung cho các mô-đun Wi-Fi

- MOXA Linux 3 với hỗ trợ dài hạn 10 năm

- Xem chi tiết thiết bị tại: https://www.moxa.com/en/products/industrial-computing/arm-based-computers/uc-8200-series

MOXA ra mắt Máy tính công nghiệp đầu tiên trên thế giới với chứng nhận máy chủ IEC 62443-4-2

Với việc ra mắt nền tảng mới nhất Moxa Industrial Linux 3 (MIL3), Moxa phát hành thiết bị máy chủ đầu tiên trên thế giới đạt chứng nhận IEC 62443-4-2, dòng máy tính UC-8200. Chứng chỉ IEC 62443-4-2 đảm bảo rằng các máy tính siêu mỏng 4cm cung cấp một nền tảng Linux kết hợp bảo mật phần cứng và phần mềm để bảo vệ dữ liệu và cơ sở hạ tầng IIoT.

“Dòng UC-8200 của Moxa, chạy trên nền tảng MIL3, là thiết bị chủ đầu tiên trên thế giới đạt được chứng nhận ISA/IEC 62443-4-2” - Pascal LeRay, Trưởng bộ phận An ninh mạng tại Bureau Veritas (BV), tổ chức chứng nhận toàn cầu đã cấp chứng nhận ISASecure CSA Security Level 2 cho các máy tính công nghiệp UC-8200 Series cho biết.

"Thật vinh dự khi được hỗ trợ Moxa đạt được chứng nhận IEC 62443-4-2 thành công, để trao quyền cho công ty nắm bắt tốt hơn các vấn đề bảo mật tổng thể và chất lượng phát triển sản phẩm thông qua IEC 62443 để nâng cao khả năng cạnh tranh của mình. Các tiêu chuẩn IEC 62443 về kiểm soát công nghiệp và bảo mật thông tin đã trở thành yêu cầu kỹ thuật bắt buộc ở nhiều quốc gia. Hơn nữa, khi nhu cầu về bảo mật sản phẩm tăng lên, tầm quan trọng của IEC 62443-4-2 đã tăng lên đáng kể, dẫn đến ngày càng nhiều khách hàng yêu cầu tài liệu chứng minh mức độ bảo mật từ các nhà sản xuất cho thiết bị IoT công nghiệp của họ" - Pascal LeRay bổ sung.

Nền tảng được chứng nhận bảo mật để phát triển ứng dụng hiệu quả

"Máy tính dòng UC-8200 được chứng nhận IEC 62443-4-2 giúp chủ đầu tư và nhà tích hợp hệ thống dễ dàng tích hợp các ứng dụng IIoT hơn bằng cách cung cấp một nền tảng an toàn đã được thử nghiệm và xác thực," George Y Hsiao, Giám đốc Sản phẩm của Moxa IPC Business cho biết. “Nếu không có một nền tảng được chứng nhận như vậy, chủ đầu tư và nhà tích hợp hệ thống sẽ cần phải dành một lượng thời gian đáng kể để kiểm tra và xác nhận tính bảo mật của nền tảng điện toán và các thành phần của nó trước khi tích hợp các ứng dụng của họ. Quá trình này là cần thiết để đảm bảo tính bảo mật tổng thể của hệ thống IIoT, nhưng nó có thể tốn thời gian.”

Máy tính dòng UC-8200 đi kèm với hướng dẫn tăng cường bảo mật để giúp duy trì tính bảo mật của máy tính trong toàn bộ vòng đời của nó, từ tích hợp và cài đặt đến vận hành, bảo trì và ngừng hoạt động. Nó cũng bao gồm một tiện ích chẩn đoán bảo mật, cho phép khách hàng xác nhận rằng máy tính dòng UC-8200 vẫn tuân thủ IEC 62443-4-2 trong giai đoạn tích hợp.

Tăng khả năng phục hồi hoạt động

Khi sự kết hợp giữa mạng OT/IT tiếp tục phát triển, nhu cầu tăng cường bảo mật mạng, bảo vệ điểm cuối, độ tin cậy mạnh mẽ và vòng đời dài trở nên quan trọng đối với sự phát triển của các hệ thống IoT công nghiệp thế hệ tiếp theo có thể bảo vệ hiệu quả chống lại các mối đe dọa trên mạng.

- Sự tin cậy từ phần cứng thiết bị

Máy tính UC-8200 Series kết hợp cầu chì lập trình một lần (OTP) và công nghệ module nền tảng đáng tin cậy (TPM) 2.0 để thiết lập chuỗi tin cậy dựa trên phần cứng nhằm bảo vệ quy trình Khởi động an toàn và cập nhật phần mềm. Điều này chặn tin tặc kiểm soát thiết bị trong thời gian khởi động và ngăn chặn các bản cập nhật độc hại được sử dụng để khai thác phần mềm độc hại.

- Kết nối mạnh mẽ và quản lý mạng

MCM (Moxa Connect Manager) dễ dàng tối ưu hóa tính khả dụng của mạng LAN và WAN bằng cách tự động chuyển đổi giữa các kết nối Ethernet, Wi-Fi và LTE, có thể giảm thiểu thời gian chết do không có mạng hoặc các cuộc tấn công DOS.

- Hỗ trợ lâu dài

Moxa cung cấp hỗ trợ sau bán hàng dài hạn và phân phối dựa trên Debian với vòng đời 10 năm để hỗ trợ các hệ thống được trang bị UC-8200, bao gồm các bản vá bảo mật, sửa lỗi và quyền truy cập vào Nhóm ứng phó sự cố bảo mật sản phẩm Moxa (PSIRT) có cách tiếp cận chủ động để bảo vệ các sản phẩm Moxa khỏi các lỗ hổng an ninh mạng và giảm thiểu và quản lý hiệu quả các rủi ro bảo mật.

Những điểm nổi bật của dòng sản phẩm UC-8200

- Được phát triển theo tiêu chuẩn IEC 62443-4-1 và tuân thủ tiêu chuẩn IEC 62443-4-2 an ninh mạng công nghiệp Cấp độ 2

- Công cụ chẩn đoán tuân thủ IEC 62443-4-2 và hướng dẫn làm cứng bảo mật

- Tự động chuyển đổi dự phòng giữa các kết nối Wi-Fi, di động và Ethernet để có độ tin cậy và tính khả dụng cao

- Tự động chuyển đổi dự phòng hệ thống để khôi phục hệ thống và sao lưu tệp

- TPM 2.0 cho xác thực gốc phần cứng của niềm tin để ngăn chặn phần mềm độc hại chiếm đoạt hoặc giả mạo

- Hệ thống phát hiện xâm nhập dựa trên máy chủ (HIDS) và giám sát an ninh mạng

- Tính năng di động tích hợp tùy chọn và khe cắm Mini PCI Express (mPCIe) bổ sung cho các mô-đun Wi-Fi

- MOXA Linux 3 với hỗ trợ dài hạn 10 năm

- Xem chi tiết thiết bị tại: https://www.moxa.com/en/products/industrial-computing/arm-based-computers/uc-8200-series

MOXA ra mắt Máy tính công nghiệp đầu tiên trên thế giới với chứng nhận máy chủ IEC 62443-4-2

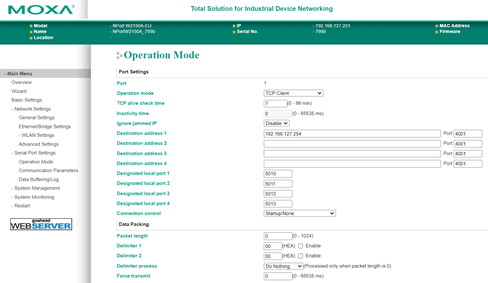

Khai thác các tính năng Pair Mode và TCP Mode_NPortKhai thác các tính năng Pair Mode và TCP Mode_NPort

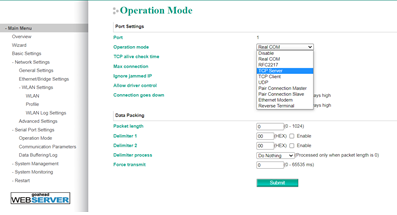

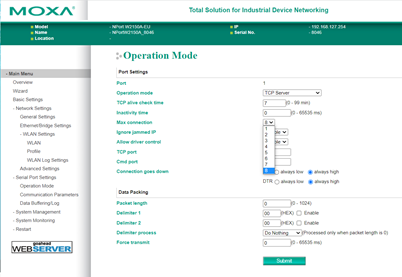

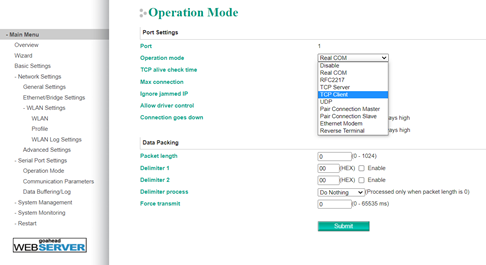

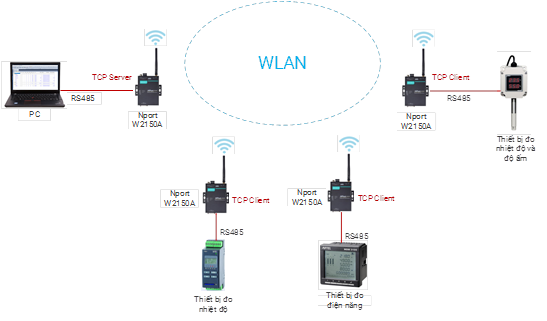

Sản phẩm Nport (serial device server) của Moxa cung cấp tính năng chuyển đổi Serial (nối tiếp) sang Ethernet, giúp các thiết bị IEDs không hỗ trợ giao tiếp TCP, có thể kết nối và trao đổi dữ liệu trên mạng LAN, Internet… Trong các chế độ có thể cấu hình cài đặt cho sản phẩm Nport: Real COM, Pair mode, TCP/Client Mode, Modem mode… Chủ đề của bài viết này sẽ đề cập chi tiết đối với việc khai tác tính năng Pair Connection Mode, TCP Mode (Client/Server) cho các ứng dụng không đòi hỏi phải cài đặt trình điều khiển (Driver) cho Nport. Ứng dụng này thường được áp dụng khi các PLC/ IED với các OS (hệ điều hành/ firmware) không thể cài đặt driver.

Tình huống trong thực tiễn

Khi xây dựng hệ thống thu thập, giám sát dữ liệu từ xa từ các thiết bị cấp trường như đồng hồ đo nhiệt độ, điện năng hay các thiết bị I/O lên các máy tính đặt tại phòng điều khiển trung tâm. Các thiết bị cấp trường sử dụng truyền thông nối tiếp RS232/422/485 để giao tiếp với các thiết bị PLC, máy tính nhúng và sau đó dữ liệu được gửi lên trung tâm để giám sát và điều khiển từ xa nhằm tối ưu chi phí nhân công và thời gian. Thông thường việc bố trí mặt bằng sản xuất tại các nhà máy không thuận lợi để đi dây. Các giải pháp có thể kể đến là sử dụng các thiết bị chuyển đổi từ giao diện nối tiếp sang Ethernet để tiết kiệm chi phí dây cáp, tăng tốc độ truyền dữ liệu và mở rộng khoảng cách truyền. Tuy nhiên với các thiết bị như PLC hay với các máy tính nhúng mà hệ điều hành không hỗ trợ cài đặt driver COM ảo để đọc dữ liệu thông qua cổng Ethernet. Hạn chế đó có thể được giải quyết dễ dàng bằng việc sử dụng thiết bị máy chủ nối tiếp của Moxa ghép cặp với thiết bị master và các thiết bị máy chủ nối tiếp này sẽ kết nối với nhau tạo thành một lớp mạng LAN hoặc Wireless LAN (viết tắt là WLAN), từ đó cho phép master truyền thông nối tiếp với slave, điều này phù hợp với điều kiện các thiết bị master như PLC, IED,… không hỗ trợ cài đặt driver COM ảo.Giải pháp thiết bị máy chủ nối tiếp Nport (Serial Device Servers) của Moxa

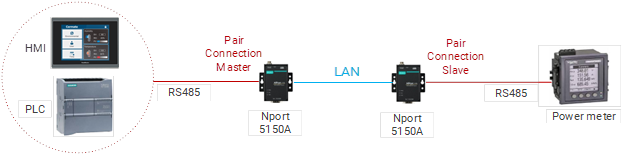

Trên các dòng thiết bị máy chủ nối tiếp Nport của Moxa đang hỗ trợ các tính năng Pair Connection Mode và TCP Client/Server Mode cho phép dễ dàng giải quyết vấn đề trên.Pair Connection Mode: Kịch bản kết nối 1 Master – 1 Slave

a. Kết nối có dây

Sơ đồ như bên dướib. Kết nối không dây wifi

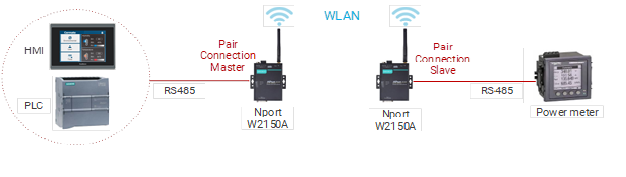

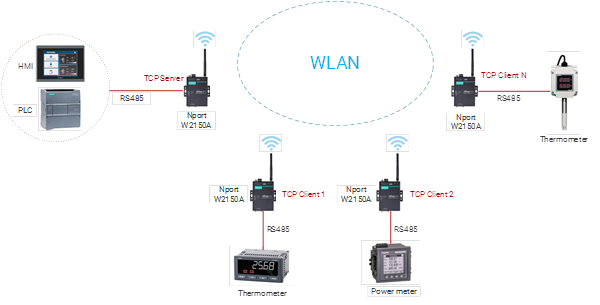

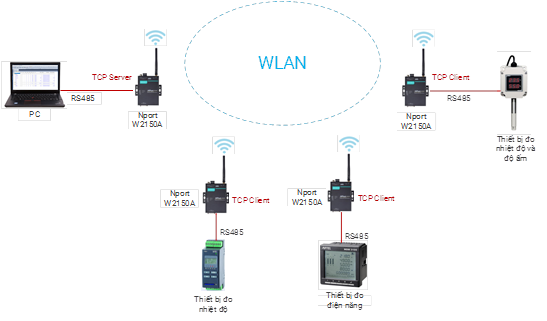

Sơ đồ như bên dưới Như các sơ đồ trên, một thiết bị Nport sẽ kết nối nối tiếp với một thiết bị master (PLC, máy tính nhúng,…) và thiết bị Nport còn lại sẽ kết nối nối tiếp với một thiết bị slave (đồng hồ, thiết bị I/O,…) thông qua các cổng nối tiếp DB9 hoặc terminal. Hai thiết bị Nport này sẽ kết nối với nhau bằng cổng Ethernet và được cài đặt chung một lớp mạng LAN/WLAN, hoặc WAN (thông qua các bộ định tuyến). Về cấu hình, thiết bị Nport kết nối với master sẽ cài đặt ở chế độ Pair Connection Master, thiết bị Nport kết nối với slave sẽ cài đặt ở chế độ Pair Connection Slave, cấu hình các cổng nối tiếp cùng chung một giao diện nối tiếp RS232/422/485, cùng một khung dữ liệu (data frame) và tốc độ truyền (baudrate), đồng thời phải đồng bộ tham số với thiết bị slave đang kết nối cùng. Các thiết bị master và slave sẽ không cần cấu hình thêm bất cứ tham số gì khác so với khi kết nối trực tiếp không qua các thiết bị Nport.TCP Client/Server Mode: Kịch bản kết nối 1 Master – N Slave ( N = 2, 3, …)

a. Kết nối có dây

Sơ đồ như bên dướib. Kết nối không dây wifi

Sơ đồ như bên dưới: Tương tự như ở chế độ Pair Connection Mode, trong chế độ này, master/slave sẽ kết nối theo cặp với một thiết bị Nport và các thiết bị Nport sẽ kết nối với nhau vào cùng một mạng LAN/WLAN/WAN. Về cấu hình, các bước cấu hình tham số truyền thông nối tiếp cũng tương tự như ở chế độ Pair Connection Mode. Điểm khác biệt là thiết bị Nport kết nối với master sẽ cài đặt ở chế độ TCP Server và các thiết bị Nport kết nối với slave sẽ cài đặt ở chế độ TCP Client, cơ chế Client-Server này cho phép mở rộng số lượng kết nối master với nhiều hơn một thiết bị slave so với cơ chế Master-slave trong chế độ Pair Connection Mode.Ưu nhược điểm của 2 giải pháp

Pair Connection Mode TCP Client/ Server Mode Ưu điểm - Sử dụng kết nối mạng LAN/WLAN giữa 2 thiết bị hoặc qua mạng Internet (kết hợp router) - Giải pháp giúp Master và Slave kết nối không giới hạn khoảng cách. - Băng thông lớn hơn giải pháp TCP mode - Nhiều Client có thể kết nối với 1 Server, hoặc 1 Client có thể kết nối với nhiều Server (tùy loại sản phẩm và khả năng hỗ trợ 4, 8 kết nối). - Giải pháp giúp Master và Slave kết nối không giới hạn khoảng cách. - Tiết kiệm số lượng thiết bị. Nhược điểm Nối theo cặp. Khi đó hệ thống sẽ phải có nhiều thiết bị Nport để thiết lập đường truyền. - Tạo kết nối Client-Server: nên các thiết bị có thể kết nối kiểu đa điểm Client và đa điểm Server. - Băng thông bị giới hạn và ảnh hưởng theo số lượng Client, Server.

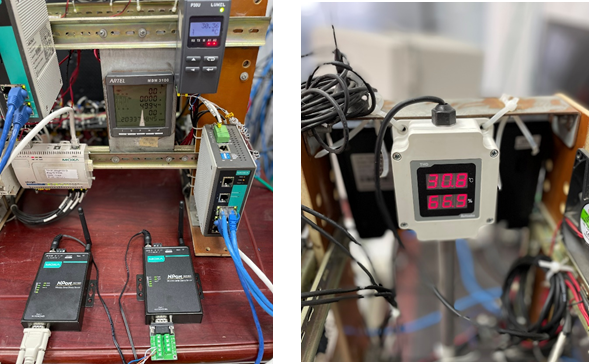

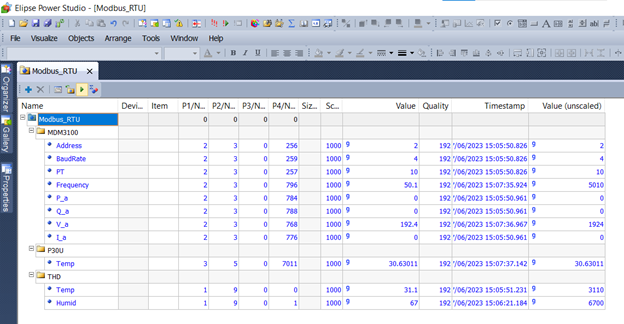

Thử nghiệm thực tế

Sơ đồ thử nghiệm

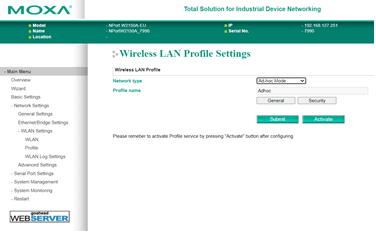

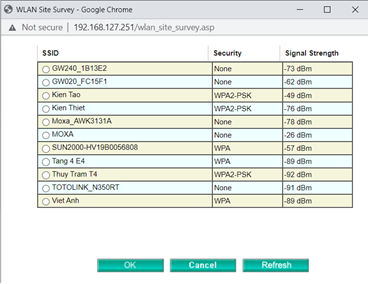

Cấu hình bên thông số cho Nport không dây wifi

Kết quả thử nghiệm thực tế

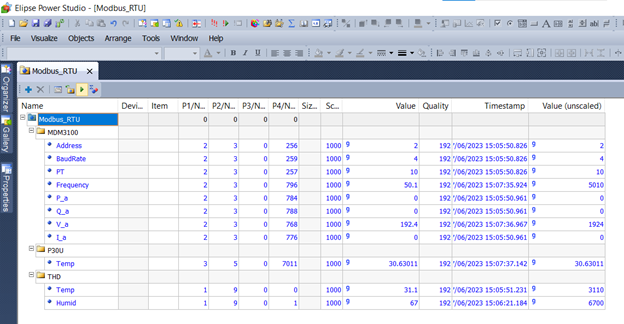

Sử dụng phần mềm SCADA – Elipse software được cài đặt trên PC để đọc dữ liệu Modbus RTU của các thiết bị đồng hồ và thu được kết quả như hình bên dưới:

Kết luận

Với hai tính năng vô cùng linh hoạt và hữu ích là Pair Connection Mode và TCP Client/Server Mode trên các thiết bị Nport của Moxa cho phép thực thi các giải pháp truyền thông nối tiếp có dây hoặc không dây trở nên đơn giản và dễ dàng tích hợp vào các hệ thống trong các nhà máy sản xuất.Link tham khảo thêm về các sản phẩm Nport của Moxa:

https://moxa.com/en/products/industrial-edge-connectivity/serial-device-servers/general-device-serversĐể có thêm hỗ trợ chi tiết, vui lòng liên hệ:

kinhdoanh@safenergy.com.vn www.safenergy.com.vn

Khai thác các tính năng Pair Mode và TCP Mode_NPort

Sản phẩm Nport (serial device server) của Moxa cung cấp tính năng chuyển đổi Serial (nối tiếp) sang Ethernet, giúp các thiết bị IEDs không hỗ trợ giao tiếp TCP, có thể kết nối và trao đổi dữ liệu trên mạng LAN, Internet… Trong các chế độ có thể cấu hình cài đặt cho sản phẩm Nport: Real COM, Pair mode, TCP/Client Mode, Modem mode… Chủ đề của bài viết này sẽ đề cập chi tiết đối với việc khai tác tính năng Pair Connection Mode, TCP Mode (Client/Server) cho các ứng dụng không đòi hỏi phải cài đặt trình điều khiển (Driver) cho Nport. Ứng dụng này thường được áp dụng khi các PLC/ IED với các OS (hệ điều hành/ firmware) không thể cài đặt driver.

Tình huống trong thực tiễn

Khi xây dựng hệ thống thu thập, giám sát dữ liệu từ xa từ các thiết bị cấp trường như đồng hồ đo nhiệt độ, điện năng hay các thiết bị I/O lên các máy tính đặt tại phòng điều khiển trung tâm. Các thiết bị cấp trường sử dụng truyền thông nối tiếp RS232/422/485 để giao tiếp với các thiết bị PLC, máy tính nhúng và sau đó dữ liệu được gửi lên trung tâm để giám sát và điều khiển từ xa nhằm tối ưu chi phí nhân công và thời gian. Thông thường việc bố trí mặt bằng sản xuất tại các nhà máy không thuận lợi để đi dây. Các giải pháp có thể kể đến là sử dụng các thiết bị chuyển đổi từ giao diện nối tiếp sang Ethernet để tiết kiệm chi phí dây cáp, tăng tốc độ truyền dữ liệu và mở rộng khoảng cách truyền. Tuy nhiên với các thiết bị như PLC hay với các máy tính nhúng mà hệ điều hành không hỗ trợ cài đặt driver COM ảo để đọc dữ liệu thông qua cổng Ethernet. Hạn chế đó có thể được giải quyết dễ dàng bằng việc sử dụng thiết bị máy chủ nối tiếp của Moxa ghép cặp với thiết bị master và các thiết bị máy chủ nối tiếp này sẽ kết nối với nhau tạo thành một lớp mạng LAN hoặc Wireless LAN (viết tắt là WLAN), từ đó cho phép master truyền thông nối tiếp với slave, điều này phù hợp với điều kiện các thiết bị master như PLC, IED,… không hỗ trợ cài đặt driver COM ảo.Giải pháp thiết bị máy chủ nối tiếp Nport (Serial Device Servers) của Moxa

Trên các dòng thiết bị máy chủ nối tiếp Nport của Moxa đang hỗ trợ các tính năng Pair Connection Mode và TCP Client/Server Mode cho phép dễ dàng giải quyết vấn đề trên.Pair Connection Mode: Kịch bản kết nối 1 Master – 1 Slave

a. Kết nối có dây

Sơ đồ như bên dướib. Kết nối không dây wifi

Sơ đồ như bên dưới Như các sơ đồ trên, một thiết bị Nport sẽ kết nối nối tiếp với một thiết bị master (PLC, máy tính nhúng,…) và thiết bị Nport còn lại sẽ kết nối nối tiếp với một thiết bị slave (đồng hồ, thiết bị I/O,…) thông qua các cổng nối tiếp DB9 hoặc terminal. Hai thiết bị Nport này sẽ kết nối với nhau bằng cổng Ethernet và được cài đặt chung một lớp mạng LAN/WLAN, hoặc WAN (thông qua các bộ định tuyến). Về cấu hình, thiết bị Nport kết nối với master sẽ cài đặt ở chế độ Pair Connection Master, thiết bị Nport kết nối với slave sẽ cài đặt ở chế độ Pair Connection Slave, cấu hình các cổng nối tiếp cùng chung một giao diện nối tiếp RS232/422/485, cùng một khung dữ liệu (data frame) và tốc độ truyền (baudrate), đồng thời phải đồng bộ tham số với thiết bị slave đang kết nối cùng. Các thiết bị master và slave sẽ không cần cấu hình thêm bất cứ tham số gì khác so với khi kết nối trực tiếp không qua các thiết bị Nport.TCP Client/Server Mode: Kịch bản kết nối 1 Master – N Slave ( N = 2, 3, …)

a. Kết nối có dây

Sơ đồ như bên dướib. Kết nối không dây wifi

Sơ đồ như bên dưới: Tương tự như ở chế độ Pair Connection Mode, trong chế độ này, master/slave sẽ kết nối theo cặp với một thiết bị Nport và các thiết bị Nport sẽ kết nối với nhau vào cùng một mạng LAN/WLAN/WAN. Về cấu hình, các bước cấu hình tham số truyền thông nối tiếp cũng tương tự như ở chế độ Pair Connection Mode. Điểm khác biệt là thiết bị Nport kết nối với master sẽ cài đặt ở chế độ TCP Server và các thiết bị Nport kết nối với slave sẽ cài đặt ở chế độ TCP Client, cơ chế Client-Server này cho phép mở rộng số lượng kết nối master với nhiều hơn một thiết bị slave so với cơ chế Master-slave trong chế độ Pair Connection Mode.Ưu nhược điểm của 2 giải pháp

| Pair Connection Mode | TCP Client/ Server Mode | |

| Ưu điểm | - Sử dụng kết nối mạng LAN/WLAN giữa 2 thiết bị hoặc qua mạng Internet (kết hợp router) - Giải pháp giúp Master và Slave kết nối không giới hạn khoảng cách. - Băng thông lớn hơn giải pháp TCP mode | - Nhiều Client có thể kết nối với 1 Server, hoặc 1 Client có thể kết nối với nhiều Server (tùy loại sản phẩm và khả năng hỗ trợ 4, 8 kết nối). - Giải pháp giúp Master và Slave kết nối không giới hạn khoảng cách. - Tiết kiệm số lượng thiết bị. |

| Nhược điểm | Nối theo cặp. Khi đó hệ thống sẽ phải có nhiều thiết bị Nport để thiết lập đường truyền. | - Tạo kết nối Client-Server: nên các thiết bị có thể kết nối kiểu đa điểm Client và đa điểm Server. - Băng thông bị giới hạn và ảnh hưởng theo số lượng Client, Server. |

Thử nghiệm thực tế

Sơ đồ thử nghiệm

Cấu hình bên thông số cho Nport không dây wifi

Kết quả thử nghiệm thực tế

Kết luận

Với hai tính năng vô cùng linh hoạt và hữu ích là Pair Connection Mode và TCP Client/Server Mode trên các thiết bị Nport của Moxa cho phép thực thi các giải pháp truyền thông nối tiếp có dây hoặc không dây trở nên đơn giản và dễ dàng tích hợp vào các hệ thống trong các nhà máy sản xuất.Link tham khảo thêm về các sản phẩm Nport của Moxa:

Để có thêm hỗ trợ chi tiết, vui lòng liên hệ:

Khai thác các tính năng Pair Mode và TCP Mode_NPort

Năm câu hỏi quan trọng cần cân nhắc khi cấp nguồn PoE cho các hệ thống công nghiệpNăm câu hỏi quan trọng cần cân nhắc khi cấp nguồn PoE cho các hệ thống công nghiệp

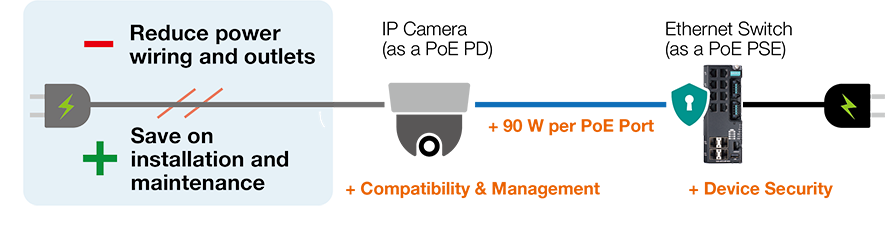

Bạn có đang gặp phải những khó khăn khi kết nối thiết bị với hệ thống công nghiệp của bạn hoặc truyền dữ liệu trong khi đồng thời cung cấp một lượng lớn nguồn điện cho các thiết bị cần cấp nguồn (PD) không, ví dụ như IP Camera hoặc các thiết bị phát sóng không dây ? Power Over Ethernet (PoE) là một giải pháp cung cấp năng lượng khi tận dụng cáp để truyền tải điện năng từ thiết bị cấp nguồn (PSE). Lợi ích của PoE bao gồm tiết kiệm chi phí và thời gian cũng như tính linh hoạt cao hơn. Ví dụ như bạn có thể giảm thời gian và chi phí lắp đặt các thiết bị điện, vì bạn không cần phải lắp đặt ổ cắm điện bên cạnh từng thiết bị cần cấp nguồn. Hơn nữa, việc sử dụng PSE giúp loại bỏ việc phải đi dây nguồn vào các ổ cắm điện cố định. Bạn có thể lắp đặt các PD tại các vị trí mong muốn và kết nối chúng dễ dàng với các thiết bị PSEs ví dụ một thiết bị chuyển mạch PoE. Nếu cần thay đổi và hiệu chỉnh trong tương lai, việc thay đổi lại vị trí lắp đặt các PSE dễ dàng hơn việc bạn thay đổi và lắp đặt lại các ổ cắm cố định.

Tuy nhiên, nhu cầu thị trường ngày càng tăng đối với các camera IP có độ phân giải cao hơn và các điểm truy cập không dây kết nối với nhiều thiết bị hơn, PoE 15 hoặc 30 Watt phổ biến hiện nay không còn đáp ứng đủ nhu cầu. Hơn nữa, việc đảm bảo rằng PSE và PD tương thích với nhau có thể tốn nhiều thời gian và đó không phải là việc mà các kỹ sư công nghiệp mong muốn.  Trong bài viết này, chúng tôi muốn đưa ra câu trả lời cho một số câu hỏi quan trọng mà chúng tôi thường gặp tập trung xung quanh vòng đời hệ thống của các hệ thống công nghiệp. Đến cuối bài viết, bạn sẽ hiểu rõ hơn về cách triển khai các hệ thống công nghiệp sử dụng các giải pháp PoE.

Trong bài viết này, chúng tôi muốn đưa ra câu trả lời cho một số câu hỏi quan trọng mà chúng tôi thường gặp tập trung xung quanh vòng đời hệ thống của các hệ thống công nghiệp. Đến cuối bài viết, bạn sẽ hiểu rõ hơn về cách triển khai các hệ thống công nghiệp sử dụng các giải pháp PoE.Câu hỏi 1: Tiêu chuẩn nào của PoE phù hợp với thiết bị tiêu tốn nhiều điện năng như IP Camera ?

Bạn đã bao giờ gặp phải trường hợp khi bạn mua thiết bị camera IP và gặp phải khó khăn trong việc tìm ra thiết bị chuyển mạch PoE phù hợp với Camera IP đó ? Điều cần thiết là bạn phải xem xét khả năng tương thích giữa PSE (bộ chuyển mạch POE) và PD (camera IP) khi thiết kế hệ thống của bạn để tránh các vấn đề trong tương lai. Ngay sau khi tiêu chuẩn PoE IEEE 802.3af được giới thiệu vào năm 2003, các kỹ sư công nghiệp đã nhận ra lợi ích của nó và kể từ đó số lượng thiết bị chuyển mạch PoE được triển khai trong lĩnh vực này đã không ngừng tăng lên. Tuy nhiên, khi các thiết bị tiếp tục phát triển và trở nên phức tạp hơn với các tính năng mới như phát hiện đối tượng và quét ánh sáng, chúng đòi hỏi nhiều năng lượng hơn. Các nhà sản xuất đã đáp ứng xu hướng này bằng cách tạo ra các giao thức độc quyền để hỗ trợ cung cấp nhiều điện năng hơn. Tuy nhiên, điều này đôi khi có thể có tác dụng không mong muốn là gây ra các vấn đề về khả năng tương thích giữa các PD và PSE. Khi thiết kế cho toàn bộ hệ thống, điều cần thiết là phải xem xét các vấn đề tiềm ẩn này khi lựa chọn các thiết bị mạng. Khả năng tương thích có thể được kiểm tra thông qua các công cụ khác nhau có thể phát hiện điện áp và giám sát công suất nguồn. Chúng tôi khuyên bạn nên chọn các PD và PSE đáp ứng tiêu chuẩn IEEE 802.3 at / af / bt hoặc sử dụng một công cụ hoặc phần mềm, chẳng hạn như Sifos, để kiểm tra thiết bị và đảm bảo tính tương thích trước khi triển khai thiết bị ra hiện trường.Câu hỏi 2: Cách tốt nhất để xác định xem có đủ băng thông hay không?

Bạn đã bao giờ gặp trường hợp các thiết bị trong mạng đang hoạt động nhưng do các gói dữ liệu bị trễ khiến cảnh quay từ camera IP không truyền tải đúng thực tế? Đối với nhiều hệ thống công nghiệp, yêu cầu truyền tải ảnh chụp nhanh hoặc phát video chất lượng cao theo thời gian thực đến trung tâm điều khiển, điều này thường có thể gây ra sự gia tăng về băng thông. Do đó, điều cần thiết là phải kiểm tra xem bộ chuyển mạch PoE có đủ băng thông để truyền tải video chất lượng cao được quay trên camera 4K hoặc UHD hay không mà không làm giảm chất lượng hoặc mất video. Mặc dù, các thiết bị chuyển mạch PoE đầy đủ cổng Gigabit có thể đáp ứng yêu cầu này một cách đáng tin cậy, nhưng chúng có chi phí cao. Một giải pháp lý tưởng là sử dụng các thiết bị chuyển mạch PoE có kết hợp cổng Gigabit hoặc thậm chí 2,5 GbE, vì điều này sẽ nâng cao tính linh hoạt của mạng của bạn mà không buộc bạn phải lựa chọn các thiết bị có chi phí cao.Câu hỏi 3: Làm cách nào tôi có thể thiết lập các thiết bị PoE của mình trên mạng một cách hợp lý mà không cần biết yêu cầu về mức tiêu thụ điện năng cho mỗi PD?

Bạn đã bao giờ gặp trường hợp phải kiểm tra mức tiêu thụ điện PoE của các thiết bị được cấp nguồn, chẳng hạn như Camera IP và sau đó phải cấu hình thiết bị chuyển mạch PoE của mình để phù hợp với yêu cầu chưa? Vì nhiệm vụ này có thể hơi cồng kềnh, chúng ta nên xem xét các giải pháp thay thế để đơn giản hóa công việc này. Một tình huống thường gặp là khi ai đó muốn sử dụng bộ chuyển mạch PoE hỗ trợ đầu ra lên đến IEEE 802.3bt 90 W, nhưng các thiết bị được cấp nguồn, chẳng hạn như các điểm truy cập không dây và camera IP, sử dụng công suất từ 15 W đến 90 W. Với những tiến bộ gần đây trong công nghệ, hiện có sẵn các giải pháp cho phép bạn tránh vấn đề này. Một ví dụ là bộ chuyển mạch PoE có thể tự động phát hiện mức tiêu thụ điện năng của các thiết bị được cấp nguồn, giúp loại bỏ yêu cầu nhập các thông số của PD vào GUI web. Trong toàn ngành công nghiệp đã thừa nhận rằng tính năng tự động phát hiện mức tiêu thụ điện năng giúp đơn giản hóa đáng kể việc cấu hình và triển khai các dự án.Câu hỏi 4: Phương pháp tốt nhất để xác định sự cố với PD từ xa?

Bạn đã bao giờ gặp trường hợp có một khách hàng thông báo với bạn rằng một trong các camera IP của họ không hoạt động bình thường và họ cần giải quyết vấn đề ngay lập tức? Như thường lệ, camera IP có thể được đặt cách xa hàng trăm dặm, điều này gây khó khăn với các kỹ sư khi phải di chuyển một quãng đường dài đến thiết bị mà chưa chắc đã xử lý được sự cố. Điều thường được yêu cầu trong tình huống này là cung cấp thêm thông tin về sự cố. Các thiết bị công nghiệp thường được đặt ở những nơi có khoảng cách xa, môi trường khắc nghiệt. Lý tưởng nhất là các thiết bị chuyển mạch PoE có thể thực hiện kiểm tra lỗi và tự động khởi động lại các PD từ xa. Điều này sẽ cung cấp cho chủ sở hữu thêm thông tin về những gì đang xảy ra tại hiện trường để nếu cần thiết các nhân viên sẽ ra hiện trường và xử lý sự cố nhanh và chính xác . Một trong những cách hiệu quả nhất để đạt được điều này là thiết lập các email, các tiếp điểm báo lỗi hoặc các thông báo, để cung cấp thông tin về trạng thái của PD. Ngoài ra, phần mềm quản lý còn giúp bạn dễ dàng hơn trong việc xác định các vấn đề mà thiết bị của bạn có thể đang gặp phải tại thông qua các trang Web. Do đó, chúng tôi khuyên bạn nên tận dụng bất kỳ tính năng quản lý phần mềm có sẵn nào để hiểu rõ hơn về lý do tại sao thiết bị bị lỗi, điều này sẽ giúp bạn đưa ra quyết định sáng suốt hơn trước khi cử nhân sự đến hiện trường xử lý.Câu hỏi 5: Các bước nào có thể thực hiện để tăng cường bảo mật cho các thiết bị?

Bạn có bao giờ tin rằng vì các hệ thống giám sát IP của bạn đang ở trong một vòng khép kín và được thông báo rằng chúng được bảo vệ khỏi các mối đe dọa an ninh mạng không? Thật không may, điều này không chính xác. Trên thực tế, bạn có thể đã đọc các báo cáo tin tức về các công ty tin rằng hệ thống của họ an toàn, nhưng mạng của họ đã bị xâm phạm và các video của họ bị rò rỉ. Xây dựng một hệ thống mạng an toàn và đáng tin cậy cần có bảo mật mạng công nghiệp. Trong môi trường công nghiệp hiện đại, có một số lựa chọn khác nhau để bạn đạt được điều này. Cách tiếp cận được khuyến nghị là sử dụng các khối xây dựng bảo mật theo thiết kế có thể giúp thiết lập cơ sở hạ tầng mạng an toàn. Đảm bảo rằng các thiết bị chuyển mạch PoE bạn chọn được trang bị các tính năng bảo mật như HTTPS / SSL, SSH, RADIUS và TACACS +, điều này sẽ nâng cao đáng kể bảo mật cho mạng . Hơn nữa, bạn nên đảm bảo nhà cung cấp mà bạn hợp tác có quy trình quản lý lỗ hổng bảo mật thích hợp. Khi các lỗ hổng được báo cáo, phải có các biện pháp giảm thiểu và giao tiếp thích hợp để đảm bảo hệ thống của bạn có thể được bảo mật trong suốt thời gian vận hành.Cách một doanh nghiệp quản lý giám sát mạng IP nâng cao sản phẩm của mình

Những vấn đề phổ biến nhất mà chúng tôi nhận được từ khách hàng của mình bao gồm : “ Thiếu cổng Ethernet kết nối từ thiết bị PoE đến các thiết bị mạng khác, không có chức năng quản lý mạng lớp Layer 2 để quản lý dữ liệu, không hiển thị hiệu suất PoE++ Camera từ xa, không có công cụ để chuẩn đoán nâng cao. Thông thường, khách hàng của chúng tôi phải cử kỹ sư đến thực hiện khắc phục sự cố tại hiện trường hoặc khởi động lại camera” Lester Miyasaki, Giám đốc Kinh doanh tại Wireless Technology, Inc. (WTI) cho biết.” “Chúng tôi rất ấn tượng với Moxa’s EDS-G4012-8P-4QGSFP-LVA-T, là một bộ chuyển mạch Layer 2 hỗ trợ PoE ++. Đầu tiên, chức năng tự động phát hiện của nó báo cáo chủng loại Camera PoE ++ tới GUI Web của bộ chuyển mạch sau khi nó được kết nối với Camera PoE ++ chúng tôi. Thứ hai, giao diện Web GUI trực quan và dễ sử dụng cho phép chúng tôi quản lý cài đặt PoE ++, bao gồm điện năng và mức tiêu thụ và thậm chí chúng tôi có thể xuất dữ liệu để tiến hành phân tích thêm nếu cần. Ngoài ra, còn có một tính năng rất hữu ích, tái chế nguồn cổng PoE ++, hỗ trợ khách hàng của chúng tôi nâng cao năng suất của họ bằng cách giảm tần suất cử nhân viên đến các địa điểm ở xa xử lý sự cố.Kết luận

Khi các ngành công nghiệp đang liên tục thay đổi và khách hàng yêu cầu nhiều hơn về hệ thống mạng, một giải pháp đã được chứng thực và ghi nhận có thể giúp bạn đáp ứng nhu cầu của khách hàng, sẽ luôn là một lựa chọn phù hợp. Bộ chuyển mạch Ethernet Moxa’s EDS-4008, EDS-4012 và EDS-G4012 gồm các mã sản phẩm có tới 8 cổng IEEE 802.3bt PoE với đầu ra lên đến 90 W cho mỗi cổng. Về khả năng tương thích, thiết bị chuyển mạch PoE EDS-4000 / G4000 Series của Moxa đã vượt qua bài kiểm tra Sifos PoE, đảm bảo mọi cổng PSE đều đáp ứng các tiêu chuẩn IEEE 802.3at, IEEE 802.3bt và các yêu cầu tiêu chuẩn công nghiệp về an toàn và khả năng tương thích. Danh mục sản phẩm toàn diện của chúng tôi có các thiết bị hỗ trợ các cổng Fast Ethernet, Gigabit và 2.5GbE giúp bạn triển khai linh hoạt các mạng công nghiệp. Cuối cùng nhưng không kém phần quan trọng, Dòng EDS-4000 / G4000 có chức năng tự động phát hiện PoE và kiểm tra lỗi để giúp bạn nhanh chóng thiết lập và bảo trì hệ thống của mình. Tham khảo bài viết gốc tại: https://www.moxa.com/en/articles/five-important-questions-to-consider-before-powering-industrial-systems-with-power-over-ethernet-poe

Năm câu hỏi quan trọng cần cân nhắc khi cấp nguồn PoE cho các hệ thống công nghiệp

Bạn có đang gặp phải những khó khăn khi kết nối thiết bị với hệ thống công nghiệp của bạn hoặc truyền dữ liệu trong khi đồng thời cung cấp một lượng lớn nguồn điện cho các thiết bị cần cấp nguồn (PD) không, ví dụ như IP Camera hoặc các thiết bị phát sóng không dây ? Power Over Ethernet (PoE) là một giải pháp cung cấp năng lượng khi tận dụng cáp để truyền tải điện năng từ thiết bị cấp nguồn (PSE). Lợi ích của PoE bao gồm tiết kiệm chi phí và thời gian cũng như tính linh hoạt cao hơn. Ví dụ như bạn có thể giảm thời gian và chi phí lắp đặt các thiết bị điện, vì bạn không cần phải lắp đặt ổ cắm điện bên cạnh từng thiết bị cần cấp nguồn. Hơn nữa, việc sử dụng PSE giúp loại bỏ việc phải đi dây nguồn vào các ổ cắm điện cố định. Bạn có thể lắp đặt các PD tại các vị trí mong muốn và kết nối chúng dễ dàng với các thiết bị PSEs ví dụ một thiết bị chuyển mạch PoE. Nếu cần thay đổi và hiệu chỉnh trong tương lai, việc thay đổi lại vị trí lắp đặt các PSE dễ dàng hơn việc bạn thay đổi và lắp đặt lại các ổ cắm cố định.Tuy nhiên, nhu cầu thị trường ngày càng tăng đối với các camera IP có độ phân giải cao hơn và các điểm truy cập không dây kết nối với nhiều thiết bị hơn, PoE 15 hoặc 30 Watt phổ biến hiện nay không còn đáp ứng đủ nhu cầu. Hơn nữa, việc đảm bảo rằng PSE và PD tương thích với nhau có thể tốn nhiều thời gian và đó không phải là việc mà các kỹ sư công nghiệp mong muốn.

Trong bài viết này, chúng tôi muốn đưa ra câu trả lời cho một số câu hỏi quan trọng mà chúng tôi thường gặp tập trung xung quanh vòng đời hệ thống của các hệ thống công nghiệp. Đến cuối bài viết, bạn sẽ hiểu rõ hơn về cách triển khai các hệ thống công nghiệp sử dụng các giải pháp PoE.

Trong bài viết này, chúng tôi muốn đưa ra câu trả lời cho một số câu hỏi quan trọng mà chúng tôi thường gặp tập trung xung quanh vòng đời hệ thống của các hệ thống công nghiệp. Đến cuối bài viết, bạn sẽ hiểu rõ hơn về cách triển khai các hệ thống công nghiệp sử dụng các giải pháp PoE.Câu hỏi 1: Tiêu chuẩn nào của PoE phù hợp với thiết bị tiêu tốn nhiều điện năng như IP Camera ?

Bạn đã bao giờ gặp phải trường hợp khi bạn mua thiết bị camera IP và gặp phải khó khăn trong việc tìm ra thiết bị chuyển mạch PoE phù hợp với Camera IP đó ? Điều cần thiết là bạn phải xem xét khả năng tương thích giữa PSE (bộ chuyển mạch POE) và PD (camera IP) khi thiết kế hệ thống của bạn để tránh các vấn đề trong tương lai. Ngay sau khi tiêu chuẩn PoE IEEE 802.3af được giới thiệu vào năm 2003, các kỹ sư công nghiệp đã nhận ra lợi ích của nó và kể từ đó số lượng thiết bị chuyển mạch PoE được triển khai trong lĩnh vực này đã không ngừng tăng lên. Tuy nhiên, khi các thiết bị tiếp tục phát triển và trở nên phức tạp hơn với các tính năng mới như phát hiện đối tượng và quét ánh sáng, chúng đòi hỏi nhiều năng lượng hơn. Các nhà sản xuất đã đáp ứng xu hướng này bằng cách tạo ra các giao thức độc quyền để hỗ trợ cung cấp nhiều điện năng hơn. Tuy nhiên, điều này đôi khi có thể có tác dụng không mong muốn là gây ra các vấn đề về khả năng tương thích giữa các PD và PSE. Khi thiết kế cho toàn bộ hệ thống, điều cần thiết là phải xem xét các vấn đề tiềm ẩn này khi lựa chọn các thiết bị mạng. Khả năng tương thích có thể được kiểm tra thông qua các công cụ khác nhau có thể phát hiện điện áp và giám sát công suất nguồn. Chúng tôi khuyên bạn nên chọn các PD và PSE đáp ứng tiêu chuẩn IEEE 802.3 at / af / bt hoặc sử dụng một công cụ hoặc phần mềm, chẳng hạn như Sifos, để kiểm tra thiết bị và đảm bảo tính tương thích trước khi triển khai thiết bị ra hiện trường.Câu hỏi 2: Cách tốt nhất để xác định xem có đủ băng thông hay không?

Bạn đã bao giờ gặp trường hợp các thiết bị trong mạng đang hoạt động nhưng do các gói dữ liệu bị trễ khiến cảnh quay từ camera IP không truyền tải đúng thực tế? Đối với nhiều hệ thống công nghiệp, yêu cầu truyền tải ảnh chụp nhanh hoặc phát video chất lượng cao theo thời gian thực đến trung tâm điều khiển, điều này thường có thể gây ra sự gia tăng về băng thông. Do đó, điều cần thiết là phải kiểm tra xem bộ chuyển mạch PoE có đủ băng thông để truyền tải video chất lượng cao được quay trên camera 4K hoặc UHD hay không mà không làm giảm chất lượng hoặc mất video. Mặc dù, các thiết bị chuyển mạch PoE đầy đủ cổng Gigabit có thể đáp ứng yêu cầu này một cách đáng tin cậy, nhưng chúng có chi phí cao. Một giải pháp lý tưởng là sử dụng các thiết bị chuyển mạch PoE có kết hợp cổng Gigabit hoặc thậm chí 2,5 GbE, vì điều này sẽ nâng cao tính linh hoạt của mạng của bạn mà không buộc bạn phải lựa chọn các thiết bị có chi phí cao.Câu hỏi 3: Làm cách nào tôi có thể thiết lập các thiết bị PoE của mình trên mạng một cách hợp lý mà không cần biết yêu cầu về mức tiêu thụ điện năng cho mỗi PD?

Bạn đã bao giờ gặp trường hợp phải kiểm tra mức tiêu thụ điện PoE của các thiết bị được cấp nguồn, chẳng hạn như Camera IP và sau đó phải cấu hình thiết bị chuyển mạch PoE của mình để phù hợp với yêu cầu chưa? Vì nhiệm vụ này có thể hơi cồng kềnh, chúng ta nên xem xét các giải pháp thay thế để đơn giản hóa công việc này. Một tình huống thường gặp là khi ai đó muốn sử dụng bộ chuyển mạch PoE hỗ trợ đầu ra lên đến IEEE 802.3bt 90 W, nhưng các thiết bị được cấp nguồn, chẳng hạn như các điểm truy cập không dây và camera IP, sử dụng công suất từ 15 W đến 90 W. Với những tiến bộ gần đây trong công nghệ, hiện có sẵn các giải pháp cho phép bạn tránh vấn đề này. Một ví dụ là bộ chuyển mạch PoE có thể tự động phát hiện mức tiêu thụ điện năng của các thiết bị được cấp nguồn, giúp loại bỏ yêu cầu nhập các thông số của PD vào GUI web. Trong toàn ngành công nghiệp đã thừa nhận rằng tính năng tự động phát hiện mức tiêu thụ điện năng giúp đơn giản hóa đáng kể việc cấu hình và triển khai các dự án.Câu hỏi 4: Phương pháp tốt nhất để xác định sự cố với PD từ xa?

Bạn đã bao giờ gặp trường hợp có một khách hàng thông báo với bạn rằng một trong các camera IP của họ không hoạt động bình thường và họ cần giải quyết vấn đề ngay lập tức? Như thường lệ, camera IP có thể được đặt cách xa hàng trăm dặm, điều này gây khó khăn với các kỹ sư khi phải di chuyển một quãng đường dài đến thiết bị mà chưa chắc đã xử lý được sự cố. Điều thường được yêu cầu trong tình huống này là cung cấp thêm thông tin về sự cố. Các thiết bị công nghiệp thường được đặt ở những nơi có khoảng cách xa, môi trường khắc nghiệt. Lý tưởng nhất là các thiết bị chuyển mạch PoE có thể thực hiện kiểm tra lỗi và tự động khởi động lại các PD từ xa. Điều này sẽ cung cấp cho chủ sở hữu thêm thông tin về những gì đang xảy ra tại hiện trường để nếu cần thiết các nhân viên sẽ ra hiện trường và xử lý sự cố nhanh và chính xác . Một trong những cách hiệu quả nhất để đạt được điều này là thiết lập các email, các tiếp điểm báo lỗi hoặc các thông báo, để cung cấp thông tin về trạng thái của PD. Ngoài ra, phần mềm quản lý còn giúp bạn dễ dàng hơn trong việc xác định các vấn đề mà thiết bị của bạn có thể đang gặp phải tại thông qua các trang Web. Do đó, chúng tôi khuyên bạn nên tận dụng bất kỳ tính năng quản lý phần mềm có sẵn nào để hiểu rõ hơn về lý do tại sao thiết bị bị lỗi, điều này sẽ giúp bạn đưa ra quyết định sáng suốt hơn trước khi cử nhân sự đến hiện trường xử lý.Câu hỏi 5: Các bước nào có thể thực hiện để tăng cường bảo mật cho các thiết bị?

Bạn có bao giờ tin rằng vì các hệ thống giám sát IP của bạn đang ở trong một vòng khép kín và được thông báo rằng chúng được bảo vệ khỏi các mối đe dọa an ninh mạng không? Thật không may, điều này không chính xác. Trên thực tế, bạn có thể đã đọc các báo cáo tin tức về các công ty tin rằng hệ thống của họ an toàn, nhưng mạng của họ đã bị xâm phạm và các video của họ bị rò rỉ. Xây dựng một hệ thống mạng an toàn và đáng tin cậy cần có bảo mật mạng công nghiệp. Trong môi trường công nghiệp hiện đại, có một số lựa chọn khác nhau để bạn đạt được điều này. Cách tiếp cận được khuyến nghị là sử dụng các khối xây dựng bảo mật theo thiết kế có thể giúp thiết lập cơ sở hạ tầng mạng an toàn. Đảm bảo rằng các thiết bị chuyển mạch PoE bạn chọn được trang bị các tính năng bảo mật như HTTPS / SSL, SSH, RADIUS và TACACS +, điều này sẽ nâng cao đáng kể bảo mật cho mạng . Hơn nữa, bạn nên đảm bảo nhà cung cấp mà bạn hợp tác có quy trình quản lý lỗ hổng bảo mật thích hợp. Khi các lỗ hổng được báo cáo, phải có các biện pháp giảm thiểu và giao tiếp thích hợp để đảm bảo hệ thống của bạn có thể được bảo mật trong suốt thời gian vận hành.Cách một doanh nghiệp quản lý giám sát mạng IP nâng cao sản phẩm của mình

Những vấn đề phổ biến nhất mà chúng tôi nhận được từ khách hàng của mình bao gồm : “ Thiếu cổng Ethernet kết nối từ thiết bị PoE đến các thiết bị mạng khác, không có chức năng quản lý mạng lớp Layer 2 để quản lý dữ liệu, không hiển thị hiệu suất PoE++ Camera từ xa, không có công cụ để chuẩn đoán nâng cao. Thông thường, khách hàng của chúng tôi phải cử kỹ sư đến thực hiện khắc phục sự cố tại hiện trường hoặc khởi động lại camera” Lester Miyasaki, Giám đốc Kinh doanh tại Wireless Technology, Inc. (WTI) cho biết.” “Chúng tôi rất ấn tượng với Moxa’s EDS-G4012-8P-4QGSFP-LVA-T, là một bộ chuyển mạch Layer 2 hỗ trợ PoE ++. Đầu tiên, chức năng tự động phát hiện của nó báo cáo chủng loại Camera PoE ++ tới GUI Web của bộ chuyển mạch sau khi nó được kết nối với Camera PoE ++ chúng tôi. Thứ hai, giao diện Web GUI trực quan và dễ sử dụng cho phép chúng tôi quản lý cài đặt PoE ++, bao gồm điện năng và mức tiêu thụ và thậm chí chúng tôi có thể xuất dữ liệu để tiến hành phân tích thêm nếu cần. Ngoài ra, còn có một tính năng rất hữu ích, tái chế nguồn cổng PoE ++, hỗ trợ khách hàng của chúng tôi nâng cao năng suất của họ bằng cách giảm tần suất cử nhân viên đến các địa điểm ở xa xử lý sự cố.Kết luận

Khi các ngành công nghiệp đang liên tục thay đổi và khách hàng yêu cầu nhiều hơn về hệ thống mạng, một giải pháp đã được chứng thực và ghi nhận có thể giúp bạn đáp ứng nhu cầu của khách hàng, sẽ luôn là một lựa chọn phù hợp. Bộ chuyển mạch Ethernet Moxa’s EDS-4008, EDS-4012 và EDS-G4012 gồm các mã sản phẩm có tới 8 cổng IEEE 802.3bt PoE với đầu ra lên đến 90 W cho mỗi cổng. Về khả năng tương thích, thiết bị chuyển mạch PoE EDS-4000 / G4000 Series của Moxa đã vượt qua bài kiểm tra Sifos PoE, đảm bảo mọi cổng PSE đều đáp ứng các tiêu chuẩn IEEE 802.3at, IEEE 802.3bt và các yêu cầu tiêu chuẩn công nghiệp về an toàn và khả năng tương thích. Danh mục sản phẩm toàn diện của chúng tôi có các thiết bị hỗ trợ các cổng Fast Ethernet, Gigabit và 2.5GbE giúp bạn triển khai linh hoạt các mạng công nghiệp. Cuối cùng nhưng không kém phần quan trọng, Dòng EDS-4000 / G4000 có chức năng tự động phát hiện PoE và kiểm tra lỗi để giúp bạn nhanh chóng thiết lập và bảo trì hệ thống của mình. Tham khảo bài viết gốc tại: https://www.moxa.com/en/articles/five-important-questions-to-consider-before-powering-industrial-systems-with-power-over-ethernet-poeNăm câu hỏi quan trọng cần cân nhắc khi cấp nguồn PoE cho các hệ thống công nghiệp

Tuyến bảo vệ mạng đầu tiên của bạnTuyến bảo vệ mạng đầu tiên của bạn

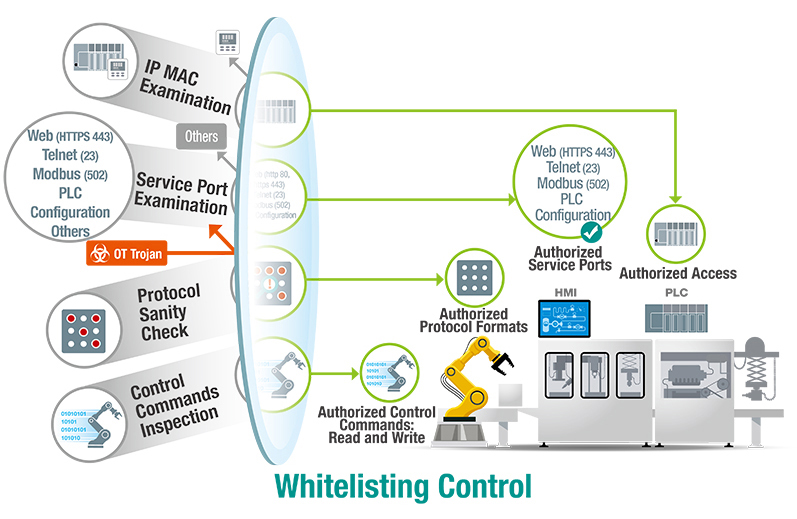

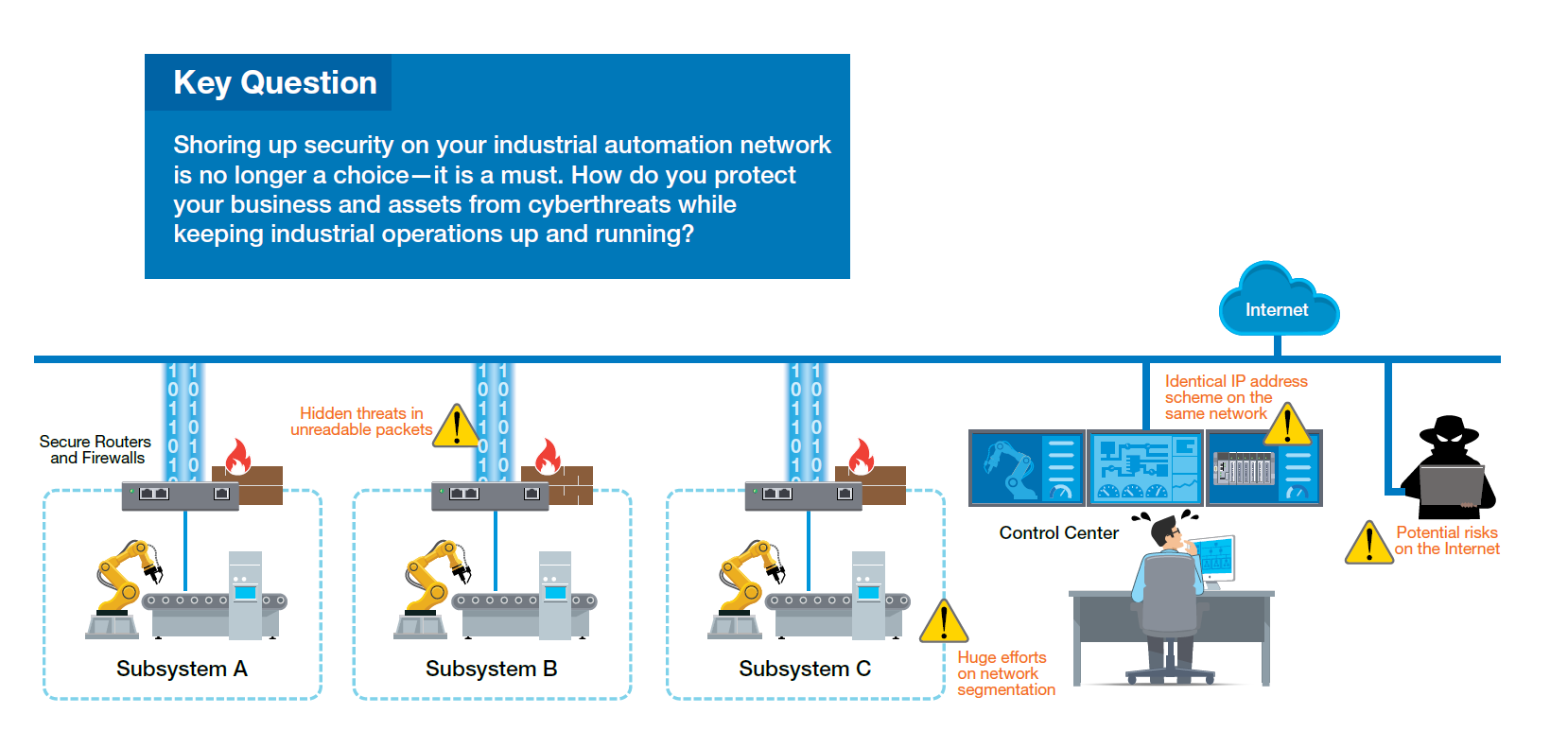

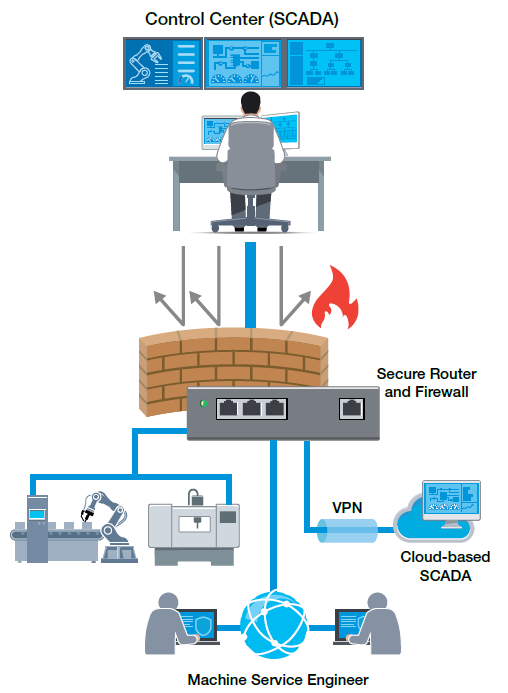

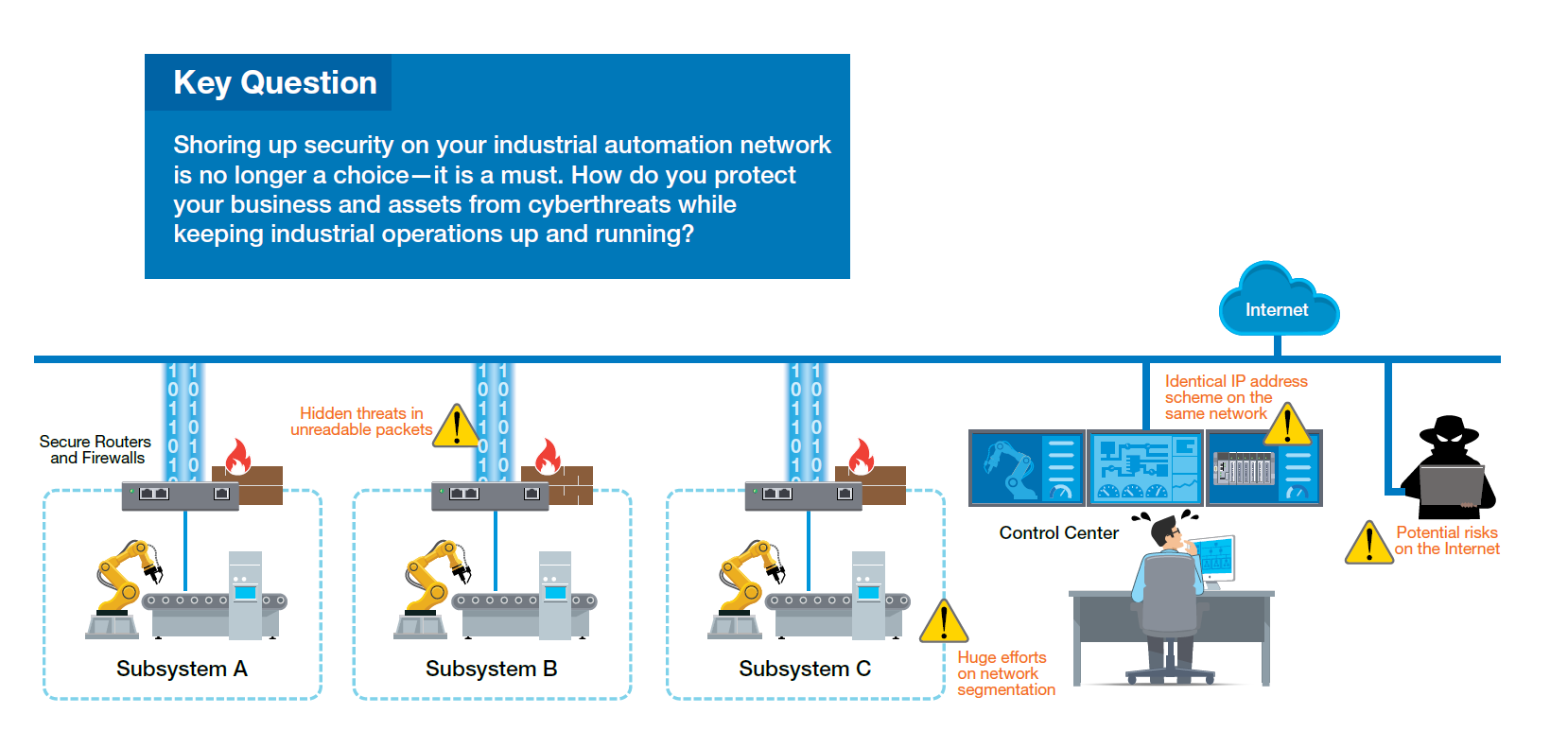

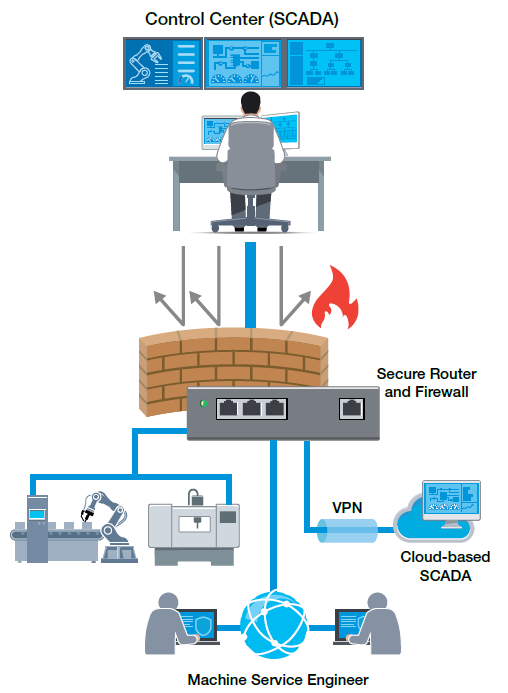

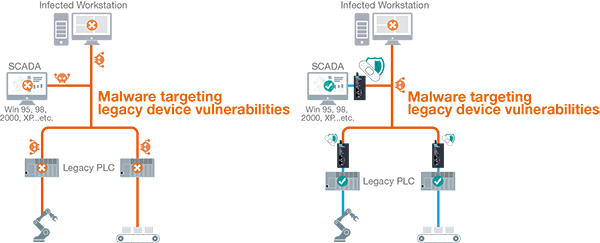

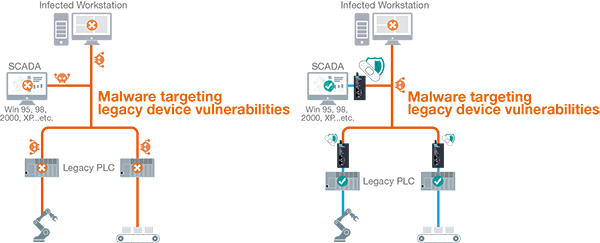

Trong kỷ nguyên IIoT, các hệ thống không được kết nối trước đây giờ được kết nối qua mạng riêng hoặc mạng công cộng để cung cấp thêm thông tin chi tiết và cải thiện năng suất. Mặt trái của khả năng kết nối lớn hơn là các mạng công nghiệp không còn miễn nhiễm với các cuộc tấn công mạng. Mặt thuận lợi là ngày càng có nhiều chuyên gia chia sẻ kiến thức chuyên môn của họ để giúp bạn củng cố an ninh mạng trong mạng truyền thông công nghiệp của mình. Nói chung, có hai phương pháp để thực hiện an ninh mạng công nghiệp. Một phương pháp là đảm bảo nền tảng của cơ sở hạ tầng mạng của bạn và chỉ cho phép lưu lượng được phép chuyển đến các khu vực được chỉ định. Phương pháp khác liên quan đến việc xác định các tài sản quan trọng và áp dụng biện pháp bảo vệ nhiều lớp. Các bộ định tuyến và tường lửa an toàn công nghiệp là thiết yếu đối với cả hai phương pháp này vì chúng được triển khai ở tuyến đầu để ngăn chặn truy cập trái phép vào mạng truyền thông công nghiệp của bạn.

Tiêu chí chính để chọn bộ định tuyến và tường lửa an toàn công nghiệp

Hệ thống điều khiển công nghiệp có thể áp dụng phương pháp tiếp cận bảo vệ theo chiều sâu nhằm bảo vệ thiết bị quan trọng và bảo đảm các vị trí khác nhau, các thiết bị, khu chức năng và địa điểm nhà máy khác nhau trên mạng tự động hóa. An ninh mạng bảo vệ theo chiều sâu bao gồm ba loại kiểm soát: vật lý, kỹ thuật và quản trị. Trước tiên, hãy triển khai các kiểm soát vật lý bằng cách phân đoạn mạng của bạn và tạo ranh giới giữa mỗi phân đoạn. Tiếp theo, áp dụng các biện pháp kiểm soát kỹ thuật bằng cách đảm bảo lưu lượng mạng hoặc lọc các gói dữ liệu. Cuối cùng, tăng cường bảo mật quản trị bằng cách quản lý địa chỉ IP và áp dụng các chính sách bảo mật mạnh mẽ. Bộ định tuyến và tường lửa an toàn cung cấp một cách tuyệt vời để đạt được an ninh mạng bảo vệ theo chiều sâu của hệ thống, nhưng làm thế nào để bạn chọn đúng bộ định tuyến hoặc tường lửa cho ứng dụng công nghiệp của mình? Hãy xem xét các tiêu chí sau đây.

Thêm tường lửa mà không thay đổi cấu trúc mạng

Phân đoạn mạng liên quan đến việc chia nhỏ mạng truyền thông thành các vùng vật lý hoặc logic với tường lửa công nghiệp. Tường lửa là một thiết bị kiểm soát truy cập xem xét gói IP, so sánh gói với các quy tắc chính sách được cấu hình sẵn và quyết định có cho phép, từ chối hoặc thực hiện một số hành động khác đối với gói đó hay không. Nói chung, tường lửa có thể được định tuyến hoặc trong suốt và tuỳ loại bạn sẽ cần tùy thuộc vào yêu cầu của ứng dụng của bạn. Không giống như tường lửa định tuyến, tường lửa trong suốt cho phép bạn giữ cùng một mạng phụ để bạn có thể dễ dàng thêm tường lửa vào mạng hiện có. Với tường lửa trong suốt, bạn cũng không cần phải thay đổi cấu trúc liên kết mạng. Tường lửa trong suốt thích hợp để bảo vệ các thiết bị hoặc thiết bị quan trọng bên trong mạng điều khiển nơi lưu lượng dư liệu mạng được trao đổi trong một mạng phụ duy nhất. Hơn nữa, bạn không cần phải cấu hình lại mạng phụ IP vì tường lửa trong suốt không tham gia vào quá trình định tuyến.Phát hiện các mối đe dọa và bảo vệ dữ liệu quan trọng

Tường lửa cũng giống như những người gác cổng. Thật không may, những kẻ xâm nhập được xác định vẫn có thể đi qua các cổng trên một mạng được phân đoạn. Đó là lý do tại sao bạn cần liên tục kiểm tra lưu lượng dữ liệu đi qua các cổng mà bạn đã thiết lập. Một cách để đạt được điều này là lọc ra các lệnh không mong muốn như viết hoặc cấu hình các lệnh có thể khiến các quy trình công nghiệp bị lỗi khi cần thiết hoặc kích hoạt trạng thái an toàn không cần thiết trong quá trình sản xuất. Do đó, điều quan trọng đối với các bộ định tuyến an toàn công nghiệp và tường lửa là phải hỗ trợ lọc giao thức công nghiệp ở cấp độ lệnh (đọc, ghi, v.v.) để kiểm soát danh sách trắng chi tiết hơn. Nếu bạn muốn bảo mật việc truyền tải dữ liệu bí mật, bạn có thể muốn xem xét việc xây dựng các đường hầm an toàn để liên lạc giữa các trang. Trong một số trường hợp, truyền thông qua các mạng công cộng hoặc không đáng tin cậy chắc chắn sẽ yêu cầu truyền dữ liệu được mã hóa an toàn. Trong những trường hợp như vậy, bạn cũng có thể muốn xem xét khả năng của VPN khi chọn bộ định tuyến và tường lửa an toàn công nghiệp của mình.

Kiểm soát tường lửa và mạng của bạn

Trong các ứng dụng công nghiệp, hàng trăm hoặc hàng nghìn tường lửa có thể được cài đặt để kiểm soát lưu lượng dữ liệu và bảo vệ thiết bị hiện trường khỏi các cuộc tấn công nguy hiểm. Hơn nữa, thậm chí có thể có nhiều địa chỉ IP hơn trên mạng của bạn. Khi mạng tiếp tục mở rộng, việc quản lý tất cả các thiết bị, quy tắc tường lửa và địa chỉ IP trở nên phức tạp hơn. Do đó, sự chuyển đổi địa chỉ mạng (NAT) cung cấp một chức năng rất quan trọng khi bạn triển khai tường lửa và bộ định tuyến an toàn công nghiệp. NAT cho phép bạn sử dụng lại các lược đồ địa chỉ IP của máy trên cùng một mạng và kết nối nhiều thiết bị với Internet, sử dụng số lượng địa chỉ IP nhỏ hơn. Điều này không chỉ làm giảm đáng kể nỗ lực bảo trì và chi phí quản trị, mà còn cung cấp phân đoạn mạng đơn giản. Ngoài ra, nó tăng cường bảo mật cho các mạng riêng bằng cách giữ địa chỉ nội bộ ở chế độ riêng tư với mạng bên ngoài. Xem video của chúng tôi để tìm hiểu thêm. Việc tìm kiếm bộ định tuyến hoặc tường lửa an toàn phù hợp cho ứng dụng của bạn sẽ đưa bạn đạt được nửa chặng đường trong việc tăng cường thành công bảo mật mạng công nghiệp của mình. Sử dụng ba tiêu chí để giúp bạn đưa ra lựa chọn đúng đắn có thể loại bỏ một số phỏng đoán. Ví dụ, một bộ định tuyến bảo mật đa cổng công nghiệp được tích hợp cao với tường lửa/ NAT/ VPN và các chức năng chuyển mạch 2 Lớp được quản lý, chẳng hạn như Moxa EDR-810 Series, cung cấp mọi thứ bạn cần. Tuy nhiên, bất kỳ giải pháp nào bạn chọn cuối cùng cũng phải phù hợp với các yêu cầu ứng dụng cụ thể của bạn. Nếu bạn muốn tìm hiểu thêm về mạng công nghiệp, hãy tải xuống Sách điện tử của chúng tôi.  Tham khảo bài viết gốc tại: https://www.moxa.com/en/articles/your-first-line-of-network-defense

Tham khảo bài viết gốc tại: https://www.moxa.com/en/articles/your-first-line-of-network-defense

Tuyến bảo vệ mạng đầu tiên của bạn

Trong kỷ nguyên IIoT, các hệ thống không được kết nối trước đây giờ được kết nối qua mạng riêng hoặc mạng công cộng để cung cấp thêm thông tin chi tiết và cải thiện năng suất. Mặt trái của khả năng kết nối lớn hơn là các mạng công nghiệp không còn miễn nhiễm với các cuộc tấn công mạng. Mặt thuận lợi là ngày càng có nhiều chuyên gia chia sẻ kiến thức chuyên môn của họ để giúp bạn củng cố an ninh mạng trong mạng truyền thông công nghiệp của mình. Nói chung, có hai phương pháp để thực hiện an ninh mạng công nghiệp. Một phương pháp là đảm bảo nền tảng của cơ sở hạ tầng mạng của bạn và chỉ cho phép lưu lượng được phép chuyển đến các khu vực được chỉ định. Phương pháp khác liên quan đến việc xác định các tài sản quan trọng và áp dụng biện pháp bảo vệ nhiều lớp. Các bộ định tuyến và tường lửa an toàn công nghiệp là thiết yếu đối với cả hai phương pháp này vì chúng được triển khai ở tuyến đầu để ngăn chặn truy cập trái phép vào mạng truyền thông công nghiệp của bạn.

Tiêu chí chính để chọn bộ định tuyến và tường lửa an toàn công nghiệp

Hệ thống điều khiển công nghiệp có thể áp dụng phương pháp tiếp cận bảo vệ theo chiều sâu nhằm bảo vệ thiết bị quan trọng và bảo đảm các vị trí khác nhau, các thiết bị, khu chức năng và địa điểm nhà máy khác nhau trên mạng tự động hóa. An ninh mạng bảo vệ theo chiều sâu bao gồm ba loại kiểm soát: vật lý, kỹ thuật và quản trị. Trước tiên, hãy triển khai các kiểm soát vật lý bằng cách phân đoạn mạng của bạn và tạo ranh giới giữa mỗi phân đoạn. Tiếp theo, áp dụng các biện pháp kiểm soát kỹ thuật bằng cách đảm bảo lưu lượng mạng hoặc lọc các gói dữ liệu. Cuối cùng, tăng cường bảo mật quản trị bằng cách quản lý địa chỉ IP và áp dụng các chính sách bảo mật mạnh mẽ. Bộ định tuyến và tường lửa an toàn cung cấp một cách tuyệt vời để đạt được an ninh mạng bảo vệ theo chiều sâu của hệ thống, nhưng làm thế nào để bạn chọn đúng bộ định tuyến hoặc tường lửa cho ứng dụng công nghiệp của mình? Hãy xem xét các tiêu chí sau đây.

Thêm tường lửa mà không thay đổi cấu trúc mạng

Phân đoạn mạng liên quan đến việc chia nhỏ mạng truyền thông thành các vùng vật lý hoặc logic với tường lửa công nghiệp. Tường lửa là một thiết bị kiểm soát truy cập xem xét gói IP, so sánh gói với các quy tắc chính sách được cấu hình sẵn và quyết định có cho phép, từ chối hoặc thực hiện một số hành động khác đối với gói đó hay không. Nói chung, tường lửa có thể được định tuyến hoặc trong suốt và tuỳ loại bạn sẽ cần tùy thuộc vào yêu cầu của ứng dụng của bạn. Không giống như tường lửa định tuyến, tường lửa trong suốt cho phép bạn giữ cùng một mạng phụ để bạn có thể dễ dàng thêm tường lửa vào mạng hiện có. Với tường lửa trong suốt, bạn cũng không cần phải thay đổi cấu trúc liên kết mạng. Tường lửa trong suốt thích hợp để bảo vệ các thiết bị hoặc thiết bị quan trọng bên trong mạng điều khiển nơi lưu lượng dư liệu mạng được trao đổi trong một mạng phụ duy nhất. Hơn nữa, bạn không cần phải cấu hình lại mạng phụ IP vì tường lửa trong suốt không tham gia vào quá trình định tuyến.Phát hiện các mối đe dọa và bảo vệ dữ liệu quan trọng

Tường lửa cũng giống như những người gác cổng. Thật không may, những kẻ xâm nhập được xác định vẫn có thể đi qua các cổng trên một mạng được phân đoạn. Đó là lý do tại sao bạn cần liên tục kiểm tra lưu lượng dữ liệu đi qua các cổng mà bạn đã thiết lập. Một cách để đạt được điều này là lọc ra các lệnh không mong muốn như viết hoặc cấu hình các lệnh có thể khiến các quy trình công nghiệp bị lỗi khi cần thiết hoặc kích hoạt trạng thái an toàn không cần thiết trong quá trình sản xuất. Do đó, điều quan trọng đối với các bộ định tuyến an toàn công nghiệp và tường lửa là phải hỗ trợ lọc giao thức công nghiệp ở cấp độ lệnh (đọc, ghi, v.v.) để kiểm soát danh sách trắng chi tiết hơn. Nếu bạn muốn bảo mật việc truyền tải dữ liệu bí mật, bạn có thể muốn xem xét việc xây dựng các đường hầm an toàn để liên lạc giữa các trang. Trong một số trường hợp, truyền thông qua các mạng công cộng hoặc không đáng tin cậy chắc chắn sẽ yêu cầu truyền dữ liệu được mã hóa an toàn. Trong những trường hợp như vậy, bạn cũng có thể muốn xem xét khả năng của VPN khi chọn bộ định tuyến và tường lửa an toàn công nghiệp của mình.

Kiểm soát tường lửa và mạng của bạn

Trong các ứng dụng công nghiệp, hàng trăm hoặc hàng nghìn tường lửa có thể được cài đặt để kiểm soát lưu lượng dữ liệu và bảo vệ thiết bị hiện trường khỏi các cuộc tấn công nguy hiểm. Hơn nữa, thậm chí có thể có nhiều địa chỉ IP hơn trên mạng của bạn. Khi mạng tiếp tục mở rộng, việc quản lý tất cả các thiết bị, quy tắc tường lửa và địa chỉ IP trở nên phức tạp hơn. Do đó, sự chuyển đổi địa chỉ mạng (NAT) cung cấp một chức năng rất quan trọng khi bạn triển khai tường lửa và bộ định tuyến an toàn công nghiệp. NAT cho phép bạn sử dụng lại các lược đồ địa chỉ IP của máy trên cùng một mạng và kết nối nhiều thiết bị với Internet, sử dụng số lượng địa chỉ IP nhỏ hơn. Điều này không chỉ làm giảm đáng kể nỗ lực bảo trì và chi phí quản trị, mà còn cung cấp phân đoạn mạng đơn giản. Ngoài ra, nó tăng cường bảo mật cho các mạng riêng bằng cách giữ địa chỉ nội bộ ở chế độ riêng tư với mạng bên ngoài. Xem video của chúng tôi để tìm hiểu thêm. Việc tìm kiếm bộ định tuyến hoặc tường lửa an toàn phù hợp cho ứng dụng của bạn sẽ đưa bạn đạt được nửa chặng đường trong việc tăng cường thành công bảo mật mạng công nghiệp của mình. Sử dụng ba tiêu chí để giúp bạn đưa ra lựa chọn đúng đắn có thể loại bỏ một số phỏng đoán. Ví dụ, một bộ định tuyến bảo mật đa cổng công nghiệp được tích hợp cao với tường lửa/ NAT/ VPN và các chức năng chuyển mạch 2 Lớp được quản lý, chẳng hạn như Moxa EDR-810 Series, cung cấp mọi thứ bạn cần. Tuy nhiên, bất kỳ giải pháp nào bạn chọn cuối cùng cũng phải phù hợp với các yêu cầu ứng dụng cụ thể của bạn. Nếu bạn muốn tìm hiểu thêm về mạng công nghiệp, hãy tải xuống Sách điện tử của chúng tôi. Tham khảo bài viết gốc tại: https://www.moxa.com/en/articles/your-first-line-of-network-defense

Tham khảo bài viết gốc tại: https://www.moxa.com/en/articles/your-first-line-of-network-defenseTuyến bảo vệ mạng đầu tiên của bạn

Hai biện pháp cho An ninh mạng để xây dựng hạ tầng mạng an toànHai biện pháp cho An ninh mạng để xây dựng hạ tầng mạng an toàn

Ngày nay, ngày càng nhiều doanh nghiệp hiểu rằng sự số hóa là cần thiết để tồn tại và phát triển. Một nghiên cứu về nhà máy thông minh Deloitte năm 2019 cho thấy 86% các nhà sản xuất cảm thấy các sáng kiến nhà máy thông minh của họ sẽ là động lực chính thúc đẩy khả năng cạnh tranh trong 5 năm tới. Vào năm 2020, các sáng kiến này đã được đẩy mạnh do đại dịch toàn cầu. Trong một báo cáo gần đây của diễn đàn kinh tế thế giới, Xây dựng khả năng phục hồi trong các hệ thống cung ứng và sản xuất trong bối cảnh COVID-19 và hơn thế nữa, gợi ý rằng các nhà sản xuất áp dụng các mô hình làm việc mới và quản lý để tăng khả năng phục hồi sản xuất. Tuy nhiên, khi chúng ta đối mặt với cuộc khủng hoảng hiện nay, việc tăng tốc số hóa một mình là không còn đủ. Trong bài viết này, chúng ta sẽ tìm hiểu cách xây dựng các mạng công nghiệp có khả năng phục hồi và triển khai các biện pháp bảo vệ an ninh mạng, để duy trì các hoạt động công nghiệp liên tục.

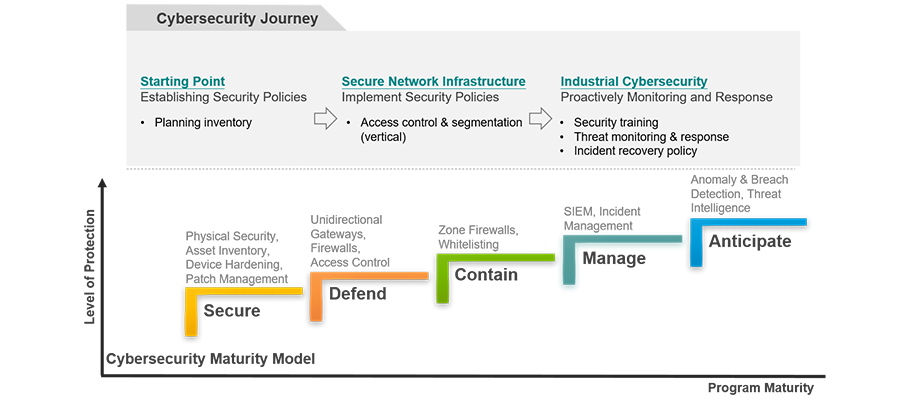

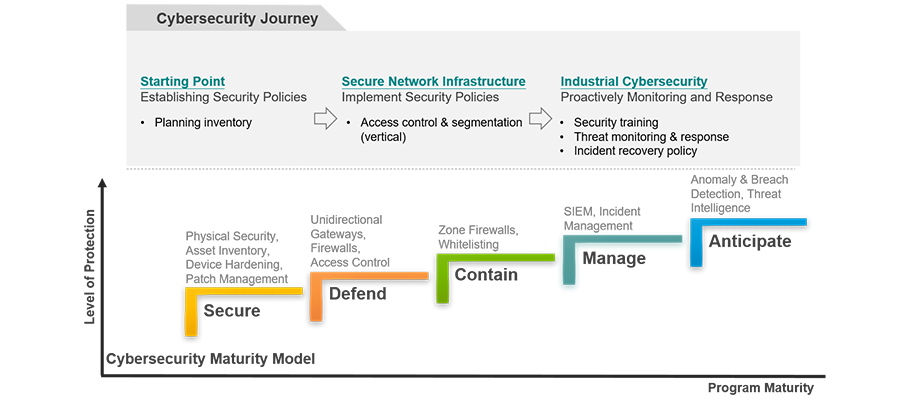

Hành trình an ninh mạng công nghiệp

Khi số lượng các sự cố an ninh mạng xảy ra trong các hệ thống điều khiển công nghiệp (ICS-Industrial Control System) tiếp tục tăng lên, nhiều tổ chức đã bắt đầu phát triển các chiến lược an ninh mạng của riêng mình để bảo vệ tài sản mà họ coi là quan trọng đối với các thành công trong hoạt động của doanh nghiệp. "Có viên đạn bạc nào có thể giải quyết tất cả các lỗ hổng trong ICS không?" Thật không may, không có điều đó. An ninh mạng cần được xem xét từ các khía cạnh khác nhau. Bắt đầu hành trình an ninh mạng thường bắt đầu bằng việc đánh giá rủi ro. Sau đó, các công ty có thể thiết lập các chính sách bảo mật cho phù hợp. Để thực hiện các chính sách bảo mật, điều quan trọng là phải tạo ra một kiến trúc bảo mật để giúp đạt được cơ sở hạ tầng mạng an toàn. Ví dụ: quy định ai có thể truy cập mạng bằng cách sử dụng danh sách kiểm soát truy cập. Cuối cùng, các công ty có thể chủ động theo dõi và ứng phó với các sự cố an ninh mạng bằng cách thực hiện các biện pháp đối phó an ninh mạng công nghiệp trên các mạng OT.

An ninh mạng cần phải trở nên toàn diện

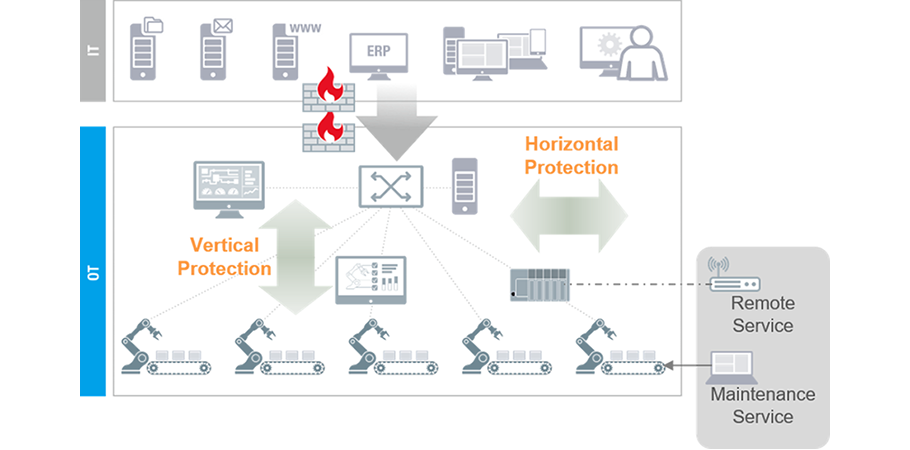

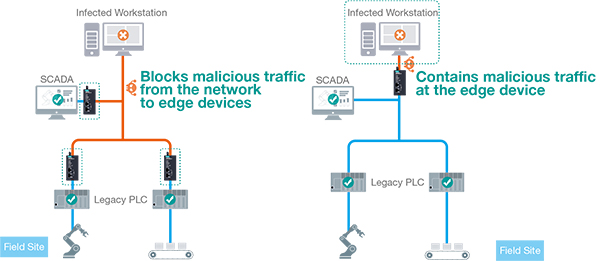

Như đã đề cập trong phần trước, mọi hành trình an ninh mạng công nghiệp đều bao gồm các giai đoạn khác nhau với các biện pháp phòng chống có liên quan. Vì không có giải pháp duy nhất có thể bao gồm tất cả các khía cạnh, chúng tôi khuyên bạn nên xem xét an ninh mạng từ góc độ tổng thể. Các biện pháp phòng chống truyền thống như tường lửa tăng cường khả năng bảo vệ vành đai của các mạng công nghiệp. Những điều này cung cấp khả năng bảo vệ theo chiều dọc hiệu quả để ngăn chặn những người không có quyền truy cập vào mạng. Tuy nhiên, khi ai đó vượt qua được hàng bảo vệ đó hoặc các kỹ sư vô tình gửi sai lệnh bên trong mạng, không có biện pháp nào để giảm thiểu rủi ro có thể xảy ra do điều này. Do đó, việc triển khai bảo vệ theo chiều ngang như vá lỗi ảo và IDS hoặc IPS cũng rất quan trọng Trong các phần tiếp theo, chúng ta sẽ xem xét cách thức bảo vệ dọc và ngang đóng một vai trò quan trọng như thế nào đối với việc bảo mật các mạng công nghiệp. Bảo vệ theo chiều dọc - Xây dựng cơ sở hạ tầng mạng an toàn để thực hiện chính sách bảo mật

Quản lý mạng

Các mạng công nghiệp thường được ghép lại với nhau trong nhiều năm hoặc thậm chí nhiều thập kỷ. Do đó, có được khả năng hiển thị mô hình của mạng và các thành phần và kiến trúc khác nhau của mạng đó có thể là bước thách thức đầu tiê. Từ kinh nghiệm của mình, chúng tôi đã phát triển và xây dựng công cụ quản lý mạng công nghiệp có thể quét mạng và tự động vẽ ra cấu trúc liên kết và sẽ cung cấp cho các kỹ sư OT rất nhiều thông tin hữu ích, từ đó cho phép họ phát triển kế hoạch hành động.Bảo vệ mạng

Phân đoạn mạng là một biện pháp phòng ngừa cơ bản có thể đảm bảo chỉ một số lưu lượng dữ liệu nhất định có thể lưu thông trong các khu vực được chỉ định. Có một số phương pháp để đạt được phân đoạn mạng. Ví dụ, tường lửa trạng thái có thể giúp tạo tuyến bảo vệ đầu tiên mà không cần thay đổi cấu trúc liên kết mạng, cấu trúc này được coi là thân thiện với môi trường OT vì chúng cần hoạt động liên tục. Tạo mạng LAN ảo (VLAN) trong một mạng lớn hơn cũng có thể giúp phân đoạn mạng. Một nguyên tắc khác là thực hiện xác thực qua 802.1x (AAA/Radius TACACS) và kiểm soát truy cập thông qua ACL. Cuối cùng, nhưng không kém phần quan trọng, việc điều khiển, giám sát và bảo trì từ xa ngày càng trở nên phổ biến hơn trong các hoạt động hàng ngày của các kỹ sư OT. Do đó, cần luôn phải lưu ý rằng việc đảm bảo truy cập từ xa an toàn sẽ giảm nguy cơ vi phạm.Bảo mật thiết bị

Khi các tổ chức bắt đầu coi trọng vấn đề an ninh mạng hơn, hai thách thức lớn nhất bao gồm việc phát triển và triển khai các chính sách bảo mật phù hợp và thiết thực xung quanh việc xác thực và phân đoạn mạng. Các tiêu chuẩn như IEC 62443 có thể rất hữu ích trong việc xác định các chính sách có ý nghĩa đối với mạng truyền thông công nghiệp. Tải white paper để tìm hiểu thêm về tiêu chuẩn IEC 62443.Bảo vệ theo chiều ngang - Triển khai bảo mật mạng công nghiệp để chủ động theo dõi và phản hồi

Khi các tổ chức bắt đầu triển khai các biện pháp an ninh mạng áp dụng vào mạng truyền thông công nghiệp, bước đầu tiên thường được thực hiện để bảo vệ lưu lượng dữ liệu mạng di chuyển theo chiều dọc là một cơ chế bảo vệ như phân đoạn mạng. Điều này có đủ không? Thật không may, câu trả lời là không. Mặc dù lưu lượng dữ liệu hướng được quản lý tốt và hệ thống bảo vệ được xây dựng tốt, nhân viên, nhà cung cấp và nhà thầu vẫn có quyền truy cập trực tiếp vào mạng. Nếu không có các biện pháp bảo vệ, điều này vô tình cho phép vượt qua các biện pháp bảo vệ truyền thống như tường lửa và có thể đưa virus hoặc phần mềm độc hại vào các mạng công nghiệp. Đây là lý do tại sao bảo vệ theo chiều ngang ngăn chặn xâm nhập là rất quan trọng để bảo vệ các thiết bị quan trọng như PLC và HMI.Các biện pháp bảo vệ thiết bị quan trọng của IPS công nghiệp

Vì PLC và HMI được thiết kế để kiểm soát quy trình sản xuất, nếu giao tiếp giữa PLC và trung tâm điều khiển bị xâm phạm hoặc HMI bị trục trặc, nó có thể gây ra thiệt hại cho tài sản hoặc thậm chí cả con người. Do đó, điều quan trọng là phải ngăn chặn bất kỳ giao thức hoặc chức năng trái phép nào đi qua PLC và HMI. IPS công nghiệp (Intrusion Prevention System - Hệ thống ngăn chặn xâm nhập) có công nghệ kiểm tra gói tin dữ liệu chuyên sâu, có thể xác định nhiều giao thức công nghiệp và cho phép hoặc chặn các chức năng cụ thể, chẳng hạn như truy cập đọc/ ghi. Bằng cách này, bạn có thể tự tin hơn rằng lưu lượng truy cập trên mạng công nghiệp của bạn là đáng tin cậy và không nguy hiểm. Các bản vá lỗi ảo cho các thiết bị

Một quy tắc được biết đến là luôn cập nhật cho các thiết bị để ngăn chặn bất kỳ cuộc tấn công mạng nào. Tuy nhiên, trong các mạng công nghiệp, việc dừng các hoạt động để thực hiện cập nhật đôi khi không phải lý tưởng. Hơn nữa, các bản cập nhật có thể không có sẵn cho các nội dung quan trọng này. Ví dụ: một số HMI đang chạy trên Windows XP, không còn hỗ trợ các bản cập nhật. Trong những trường hợp như vậy, các bản vá ảo đóng một vai trò quan trọng để bảo vệ các tài sản quan trọng khỏi các mối đe dọa an ninh mạng mới nhất.Quản lý bảo mật cung cấp khả năng hiển thị rõ ràng

Khi một mạng truyền thông đang hoạt động, việc duy trì và nhanh chóng điều chỉnh mạng có thể là một thách thức. Do đó, phần mềm quản lý bảo mật giúp ích rất nhiều cho việc quản lý thiết bị và các chính sách bảo mật, cũng như thực hiện các bản vá ảo. Vì không có giải pháp an ninh mạng nào là duy nhất, các tổ chức phải kiểm tra tình trạng của mình và lựa chọn kết hợp các giải pháp phù hợp. Cố gắng suy nghĩ từ cả hai khía cạnh của cơ sở hạ tầng mạng an toàn và an ninh mạng công nghiệp để xây dựng sự bảo vệ theo chiều dọc và chiều ngang.  Moxa kết hợp chuyên môn về mạng công nghiệp và an ninh mạng để cung cấp khả năng bảo vệ nhiều lớp cho các mạng công nghiệp của bạn. Truy cập www.moxa.com/Security để tìm hiểu thêm. Tham khảo bài viết gốc tại: https://www.moxa.com/en/articles/cybersecurity-countermeasures

Moxa kết hợp chuyên môn về mạng công nghiệp và an ninh mạng để cung cấp khả năng bảo vệ nhiều lớp cho các mạng công nghiệp của bạn. Truy cập www.moxa.com/Security để tìm hiểu thêm. Tham khảo bài viết gốc tại: https://www.moxa.com/en/articles/cybersecurity-countermeasures

Hai biện pháp cho An ninh mạng để xây dựng hạ tầng mạng an toàn

Ngày nay, ngày càng nhiều doanh nghiệp hiểu rằng sự số hóa là cần thiết để tồn tại và phát triển. Một nghiên cứu về nhà máy thông minh Deloitte năm 2019 cho thấy 86% các nhà sản xuất cảm thấy các sáng kiến nhà máy thông minh của họ sẽ là động lực chính thúc đẩy khả năng cạnh tranh trong 5 năm tới. Vào năm 2020, các sáng kiến này đã được đẩy mạnh do đại dịch toàn cầu. Trong một báo cáo gần đây của diễn đàn kinh tế thế giới, Xây dựng khả năng phục hồi trong các hệ thống cung ứng và sản xuất trong bối cảnh COVID-19 và hơn thế nữa, gợi ý rằng các nhà sản xuất áp dụng các mô hình làm việc mới và quản lý để tăng khả năng phục hồi sản xuất. Tuy nhiên, khi chúng ta đối mặt với cuộc khủng hoảng hiện nay, việc tăng tốc số hóa một mình là không còn đủ. Trong bài viết này, chúng ta sẽ tìm hiểu cách xây dựng các mạng công nghiệp có khả năng phục hồi và triển khai các biện pháp bảo vệ an ninh mạng, để duy trì các hoạt động công nghiệp liên tục.

Hành trình an ninh mạng công nghiệp

Khi số lượng các sự cố an ninh mạng xảy ra trong các hệ thống điều khiển công nghiệp (ICS-Industrial Control System) tiếp tục tăng lên, nhiều tổ chức đã bắt đầu phát triển các chiến lược an ninh mạng của riêng mình để bảo vệ tài sản mà họ coi là quan trọng đối với các thành công trong hoạt động của doanh nghiệp. "Có viên đạn bạc nào có thể giải quyết tất cả các lỗ hổng trong ICS không?" Thật không may, không có điều đó. An ninh mạng cần được xem xét từ các khía cạnh khác nhau. Bắt đầu hành trình an ninh mạng thường bắt đầu bằng việc đánh giá rủi ro. Sau đó, các công ty có thể thiết lập các chính sách bảo mật cho phù hợp. Để thực hiện các chính sách bảo mật, điều quan trọng là phải tạo ra một kiến trúc bảo mật để giúp đạt được cơ sở hạ tầng mạng an toàn. Ví dụ: quy định ai có thể truy cập mạng bằng cách sử dụng danh sách kiểm soát truy cập. Cuối cùng, các công ty có thể chủ động theo dõi và ứng phó với các sự cố an ninh mạng bằng cách thực hiện các biện pháp đối phó an ninh mạng công nghiệp trên các mạng OT.

An ninh mạng cần phải trở nên toàn diện

Như đã đề cập trong phần trước, mọi hành trình an ninh mạng công nghiệp đều bao gồm các giai đoạn khác nhau với các biện pháp phòng chống có liên quan. Vì không có giải pháp duy nhất có thể bao gồm tất cả các khía cạnh, chúng tôi khuyên bạn nên xem xét an ninh mạng từ góc độ tổng thể. Các biện pháp phòng chống truyền thống như tường lửa tăng cường khả năng bảo vệ vành đai của các mạng công nghiệp. Những điều này cung cấp khả năng bảo vệ theo chiều dọc hiệu quả để ngăn chặn những người không có quyền truy cập vào mạng. Tuy nhiên, khi ai đó vượt qua được hàng bảo vệ đó hoặc các kỹ sư vô tình gửi sai lệnh bên trong mạng, không có biện pháp nào để giảm thiểu rủi ro có thể xảy ra do điều này. Do đó, việc triển khai bảo vệ theo chiều ngang như vá lỗi ảo và IDS hoặc IPS cũng rất quan trọng Trong các phần tiếp theo, chúng ta sẽ xem xét cách thức bảo vệ dọc và ngang đóng một vai trò quan trọng như thế nào đối với việc bảo mật các mạng công nghiệp.Bảo vệ theo chiều dọc - Xây dựng cơ sở hạ tầng mạng an toàn để thực hiện chính sách bảo mật

Quản lý mạng