Hai biện pháp cho An ninh mạng để xây dựng hạ tầng mạng an toàn

Ngày nay, ngày càng nhiều doanh nghiệp hiểu rằng sự số hóa là cần thiết để tồn tại và phát triển. Một nghiên cứu về nhà máy thông minh Deloitte năm 2019 cho thấy 86% các nhà sản xuất cảm thấy các sáng kiến nhà máy thông minh của họ sẽ là động lực chính thúc đẩy khả năng cạnh tranh trong 5 năm tới. Vào năm 2020, các sáng kiến này đã được đẩy mạnh do đại dịch toàn cầu. Trong một báo cáo gần đây của diễn đàn kinh tế thế giới, Xây dựng khả năng phục hồi trong các hệ thống cung ứng và sản xuất trong bối cảnh COVID-19 và hơn thế nữa, gợi ý rằng các nhà sản xuất áp dụng các mô hình làm việc mới và quản lý để tăng khả năng phục hồi sản xuất. Tuy nhiên, khi chúng ta đối mặt với cuộc khủng hoảng hiện nay, việc tăng tốc số hóa một mình là không còn đủ. Trong bài viết này, chúng ta sẽ tìm hiểu cách xây dựng các mạng công nghiệp có khả năng phục hồi và triển khai các biện pháp bảo vệ an ninh mạng, để duy trì các hoạt động công nghiệp liên tục.

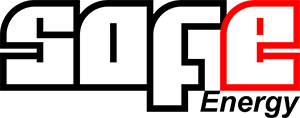

Hành trình an ninh mạng công nghiệp

Khi số lượng các sự cố an ninh mạng xảy ra trong các hệ thống điều khiển công nghiệp (ICS-Industrial Control System) tiếp tục tăng lên, nhiều tổ chức đã bắt đầu phát triển các chiến lược an ninh mạng của riêng mình để bảo vệ tài sản mà họ coi là quan trọng đối với các thành công trong hoạt động của doanh nghiệp. “Có viên đạn bạc nào có thể giải quyết tất cả các lỗ hổng trong ICS không?” Thật không may, không có điều đó. An ninh mạng cần được xem xét từ các khía cạnh khác nhau. Bắt đầu hành trình an ninh mạng thường bắt đầu bằng việc đánh giá rủi ro. Sau đó, các công ty có thể thiết lập các chính sách bảo mật cho phù hợp. Để thực hiện các chính sách bảo mật, điều quan trọng là phải tạo ra một kiến trúc bảo mật để giúp đạt được cơ sở hạ tầng mạng an toàn. Ví dụ: quy định ai có thể truy cập mạng bằng cách sử dụng danh sách kiểm soát truy cập. Cuối cùng, các công ty có thể chủ động theo dõi và ứng phó với các sự cố an ninh mạng bằng cách thực hiện các biện pháp đối phó an ninh mạng công nghiệp trên các mạng OT.

An ninh mạng cần phải trở nên toàn diện

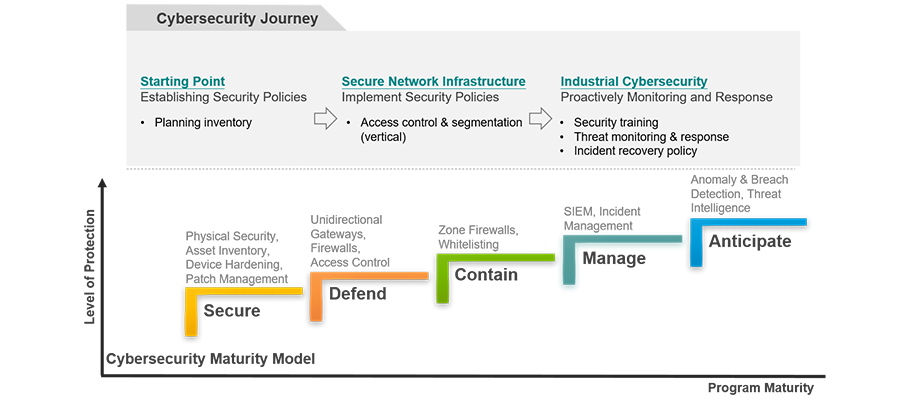

Như đã đề cập trong phần trước, mọi hành trình an ninh mạng công nghiệp đều bao gồm các giai đoạn khác nhau với các biện pháp phòng chống có liên quan. Vì không có giải pháp duy nhất có thể bao gồm tất cả các khía cạnh, chúng tôi khuyên bạn nên xem xét an ninh mạng từ góc độ tổng thể. Các biện pháp phòng chống truyền thống như tường lửa tăng cường khả năng bảo vệ vành đai của các mạng công nghiệp. Những điều này cung cấp khả năng bảo vệ theo chiều dọc hiệu quả để ngăn chặn những người không có quyền truy cập vào mạng. Tuy nhiên, khi ai đó vượt qua được hàng bảo vệ đó hoặc các kỹ sư vô tình gửi sai lệnh bên trong mạng, không có biện pháp nào để giảm thiểu rủi ro có thể xảy ra do điều này. Do đó, việc triển khai bảo vệ theo chiều ngang như vá lỗi ảo và IDS hoặc IPS cũng rất quan trọng Trong các phần tiếp theo, chúng ta sẽ xem xét cách thức bảo vệ dọc và ngang đóng một vai trò quan trọng như thế nào đối với việc bảo mật các mạng công nghiệp.

Bảo vệ theo chiều dọc – Xây dựng cơ sở hạ tầng mạng an toàn để thực hiện chính sách bảo mật

Quản lý mạng

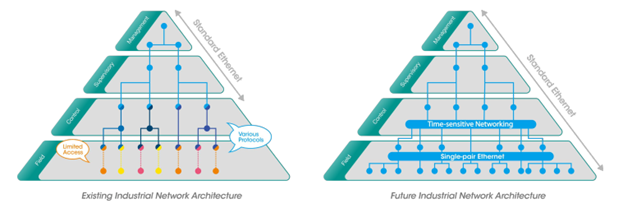

Các mạng công nghiệp thường được ghép lại với nhau trong nhiều năm hoặc thậm chí nhiều thập kỷ. Do đó, có được khả năng hiển thị mô hình của mạng và các thành phần và kiến trúc khác nhau của mạng đó có thể là bước thách thức đầu tiê. Từ kinh nghiệm của mình, chúng tôi đã phát triển và xây dựng công cụ quản lý mạng công nghiệp có thể quét mạng và tự động vẽ ra cấu trúc liên kết và sẽ cung cấp cho các kỹ sư OT rất nhiều thông tin hữu ích, từ đó cho phép họ phát triển kế hoạch hành động.

Bảo vệ mạng

Phân đoạn mạng là một biện pháp phòng ngừa cơ bản có thể đảm bảo chỉ một số lưu lượng dữ liệu nhất định có thể lưu thông trong các khu vực được chỉ định. Có một số phương pháp để đạt được phân đoạn mạng. Ví dụ, tường lửa trạng thái có thể giúp tạo tuyến bảo vệ đầu tiên mà không cần thay đổi cấu trúc liên kết mạng, cấu trúc này được coi là thân thiện với môi trường OT vì chúng cần hoạt động liên tục. Tạo mạng LAN ảo (VLAN) trong một mạng lớn hơn cũng có thể giúp phân đoạn mạng. Một nguyên tắc khác là thực hiện xác thực qua 802.1x (AAA/Radius TACACS) và kiểm soát truy cập thông qua ACL. Cuối cùng, nhưng không kém phần quan trọng, việc điều khiển, giám sát và bảo trì từ xa ngày càng trở nên phổ biến hơn trong các hoạt động hàng ngày của các kỹ sư OT. Do đó, cần luôn phải lưu ý rằng việc đảm bảo truy cập từ xa an toàn sẽ giảm nguy cơ vi phạm.

Bảo mật thiết bị

Khi các tổ chức bắt đầu coi trọng vấn đề an ninh mạng hơn, hai thách thức lớn nhất bao gồm việc phát triển và triển khai các chính sách bảo mật phù hợp và thiết thực xung quanh việc xác thực và phân đoạn mạng. Các tiêu chuẩn như IEC 62443 có thể rất hữu ích trong việc xác định các chính sách có ý nghĩa đối với mạng truyền thông công nghiệp. Tải white paper để tìm hiểu thêm về tiêu chuẩn IEC 62443.

Bảo vệ theo chiều ngang – Triển khai bảo mật mạng công nghiệp để chủ động theo dõi và phản hồi

Khi các tổ chức bắt đầu triển khai các biện pháp an ninh mạng áp dụng vào mạng truyền thông công nghiệp, bước đầu tiên thường được thực hiện để bảo vệ lưu lượng dữ liệu mạng di chuyển theo chiều dọc là một cơ chế bảo vệ như phân đoạn mạng. Điều này có đủ không? Thật không may, câu trả lời là không. Mặc dù lưu lượng dữ liệu hướng được quản lý tốt và hệ thống bảo vệ được xây dựng tốt, nhân viên, nhà cung cấp và nhà thầu vẫn có quyền truy cập trực tiếp vào mạng. Nếu không có các biện pháp bảo vệ, điều này vô tình cho phép vượt qua các biện pháp bảo vệ truyền thống như tường lửa và có thể đưa virus hoặc phần mềm độc hại vào các mạng công nghiệp. Đây là lý do tại sao bảo vệ theo chiều ngang ngăn chặn xâm nhập là rất quan trọng để bảo vệ các thiết bị quan trọng như PLC và HMI.

Các biện pháp bảo vệ thiết bị quan trọng của IPS công nghiệp

Vì PLC và HMI được thiết kế để kiểm soát quy trình sản xuất, nếu giao tiếp giữa PLC và trung tâm điều khiển bị xâm phạm hoặc HMI bị trục trặc, nó có thể gây ra thiệt hại cho tài sản hoặc thậm chí cả con người. Do đó, điều quan trọng là phải ngăn chặn bất kỳ giao thức hoặc chức năng trái phép nào đi qua PLC và HMI. IPS công nghiệp (Intrusion Prevention System – Hệ thống ngăn chặn xâm nhập) có công nghệ kiểm tra gói tin dữ liệu chuyên sâu, có thể xác định nhiều giao thức công nghiệp và cho phép hoặc chặn các chức năng cụ thể, chẳng hạn như truy cập đọc/ ghi. Bằng cách này, bạn có thể tự tin hơn rằng lưu lượng truy cập trên mạng công nghiệp của bạn là đáng tin cậy và không nguy hiểm.

Các bản vá lỗi ảo cho các thiết bị

Một quy tắc được biết đến là luôn cập nhật cho các thiết bị để ngăn chặn bất kỳ cuộc tấn công mạng nào. Tuy nhiên, trong các mạng công nghiệp, việc dừng các hoạt động để thực hiện cập nhật đôi khi không phải lý tưởng. Hơn nữa, các bản cập nhật có thể không có sẵn cho các nội dung quan trọng này. Ví dụ: một số HMI đang chạy trên Windows XP, không còn hỗ trợ các bản cập nhật. Trong những trường hợp như vậy, các bản vá ảo đóng một vai trò quan trọng để bảo vệ các tài sản quan trọng khỏi các mối đe dọa an ninh mạng mới nhất.

Quản lý bảo mật cung cấp khả năng hiển thị rõ ràng

Khi một mạng truyền thông đang hoạt động, việc duy trì và nhanh chóng điều chỉnh mạng có thể là một thách thức. Do đó, phần mềm quản lý bảo mật giúp ích rất nhiều cho việc quản lý thiết bị và các chính sách bảo mật, cũng như thực hiện các bản vá ảo.

Vì không có giải pháp an ninh mạng nào là duy nhất, các tổ chức phải kiểm tra tình trạng của mình và lựa chọn kết hợp các giải pháp phù hợp. Cố gắng suy nghĩ từ cả hai khía cạnh của cơ sở hạ tầng mạng an toàn và an ninh mạng công nghiệp để xây dựng sự bảo vệ theo chiều dọc và chiều ngang.

Moxa kết hợp chuyên môn về mạng công nghiệp và an ninh mạng để cung cấp khả năng bảo vệ nhiều lớp cho các mạng công nghiệp của bạn. Truy cập www.moxa.com/Security để tìm hiểu thêm.

Tham khảo bài viết gốc tại: https://www.moxa.com/en/articles/cybersecurity-countermeasures